【漫画】ランサムウェア攻撃対応の裏側④ サービス再開編

はじめに

•本記事は

『【漫画】ランサムウェア攻撃対応の裏側① 発覚対応編』

『【漫画】ランサムウェア攻撃対応の裏側② 初動対応編』

『【漫画】ランサムウェア攻撃対応の裏側③ 顧客対応編』

の続編となります。

本ストーリーは「架空の企業・登場人物」で構成しています。

挿絵として使用している画像は、Microsoft 365 Copilot(AI)で生成したものです。作画のクオリティよりも、シナリオの「専門性」と「リアリティ」を最優先して現場で判断を迫られるリアルな流れを再現しているため、複雑な構成になっています。この点は、一部の画風が不安定に見える点と大げさな発言とともに、あらかじめご容赦ください。文字だけでは伝わりにくい現場の緊迫感を、少しでも補えれば幸いです。

事件発生からの経緯や会議は、発覚対応編、初動対応編、顧客対応編を前提に以下のシナリオが進んでいますので未読の場合は、これらを一読いただき後、お楽しみください。

登場人物

田中社長:

成功体験豊富な主人公。

Weサービス会社ABCXYZの社長。情熱的で行動力があるが、ITは専門外。

広報担当役員:

広報・マーケ担当

本件では窓口と情報管理対応

事業担当役員:Webサービス事業責任者

本件では顧客対応

管理担当役員:

管理業務責任者

本件では社員や株主対応

法務部長:

本件では法律に関わる対応

社外弁護士と連携

佐藤部長:

システム部部長

責任感の強いシステム部長。

技術的な知見と危機意識を併せ持つが、普段は経営と現場の板挟みになっている。

井上マネージャ:

システム設計・構築責任者

本件では解析を担当

宇野マネージャ:

システム運用責任者

本件では復旧を担当

外部専門家A:

インシデントハンドリング専門家

国の事案や大手組織での第三者委員や最高情報セキュリティアドバイザー経験をもつ

外部専門家Y:

フォレンジック専門家

本件では解析担当。CISSP、CEH保持・元警察でのフォレンジック捜査官

外部専門家W:

脆弱性対応専門家

本件では安全確認担当。CISSP保持・脆弱性診断やペネトレーションの資格も複数保持

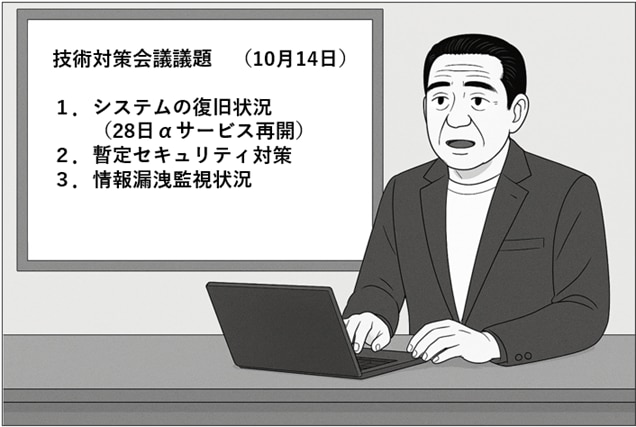

第一章 技術内の再開方針・暫定対策案確認

10月14日 16:00 システム部会議室 第10回技術対策会議

参加者: 佐藤部長(進行役)、井上マネージャ(システム担当)、宇野マネージャ(復旧担当)、専門家W氏(安全性)、専門家Y氏(解析)

佐藤部長を始めとする技術チームが、再開予定のシステム状況と、再開時の暫定セキュリティ対策案について確認します。

シーン1: 技術的な復旧完了と外部安全性確認の準備

佐藤部長: 「本日の議題は、外部専門家との連携を主体とした再開予定サービスにおける各システムの復旧完了確認、暫定セキュリティ対策案の策定、そして情報漏洩監視の現状確認の3点です。まず宇野さん、システム復旧の状況を報告してくれ」

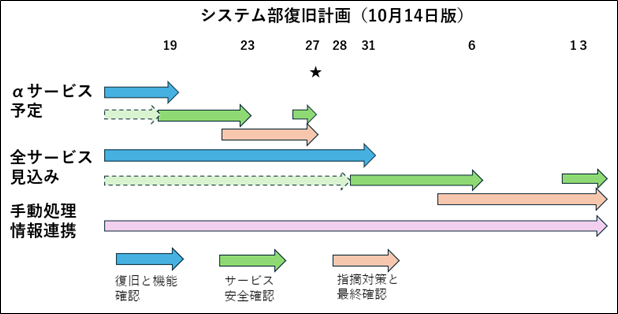

宇野マネージャ: 「はい。28日からは顧客からのサービス再開が非常に強いαサービスのみサービス再開を優先します。このサービスは対象の仮想システム基盤が1つで済むため、他サービス再開よりも復旧の時間は短く、クリーンインストール後、多くのデータがリストアで対応できたのは時間短縮上、大きいです。現在、動作確認とデータ補填(手動再入力/連携確認含む)、セキュリティ対策の最終強化を進めています。また、平行して外部専門家が安全確認の準備を6日からおこなっていただいており、19日から5日間を現場で直接安全確認してもらう予定です。また、安全確認における指摘事項への対応を早く実施するために、外部専門家には、確認中に不備が判明次第、リアルタイムで指摘と対策案の提案を依頼しています。これにより、一般的なプロセスより余裕をもって、迅速な対応と再確認の時間を確保できています。

次に全面サービス再開範囲については、この予定ですが、一部再開時での問題などが発生すると予定は数日の前後は発生する可能性があります。あとスケジュール短縮と確実な遂行のためにSIerやベンダも巻き込んで支援してもらっています」

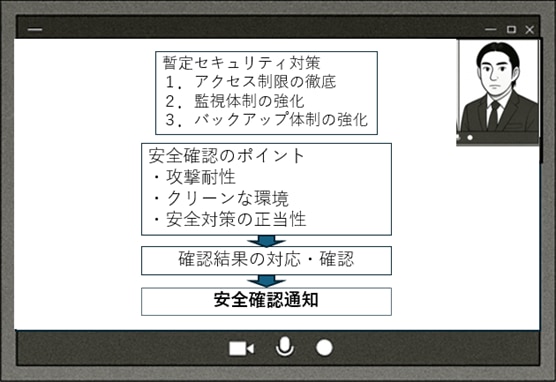

シーン2:サービス再開時の暫定セキュリティ対策案の策定

佐藤部長: 「次にサービス再開に向けた対策(暫定対策)を最優先で確認する。対策(全面再開後の本格的な計画・予算が必要な対策)は、今回は扱わない。井上さん、サービス再開のためのセキュリティ対策の骨子を」

井上マネージャ: 「はい。暫定対策は外部専門家の助言も踏まえ、今回再開するサービスに限定し、以下の3つの柱に絞って安全性を確保します。

アクセス制限の徹底

【直接原因対策】 攻撃の原因となったVPN機器を交換・最新化します。さらにVPNアクセスはインターネット接続を制限したVPN専用PCからのみに限定運用(多要素認証は本格対策で対応予定)

【権限奪取対策】 全特権アカウントのパスワードを強制変更し、アクセス権限を最小限(最小権限の原則)に設定。管理サーバーの設定を強化します。

【横展開対策】 ネットワークのセグメンテーション(通信分離)を更に細分化し、サーバー間の通信経路やポートを制限して、被害の横展開を防止します。

【外部通信制限】 業務系サーバーから外部への通信をFirewallで原則禁止とし、許可された通信先のみを限定する(ホワイトリスト方式)ことで、不正なプログラムの外部通信を遮断します。監視体制の強化

脆弱性管理では再開前に全対象をスキャンし、確認された脆弱性への対応を完了させます。

また、常に最新の情報を取得して管理対象のセキュリティ対策を小まめに行います。

主要ログについて即時検知体制を構築し、不審な挙動を早期に発見します。

ログ解析や高度な判断が必要な運用は、当面、支援いただいている外部専門の会社に緊急時のエスカレーション体制を含め委託して迅速に対応します。当社のリソースは専門としているWebサービス事業へ特化します。

暫定対策後は、EDR導入を見据えたSOC外部委託先の選定や社内CSIRTの設立を本格対策として進めます。実は監視員の疲労が、ウイルス対策ソフトからのイベント通知の見落としに繋がったことが判明しているので、その対策も再発防止には重要です。バックアップ体制の強化

再開システムに対するバックアップサイクルを短縮し、データの整合性を再チェックする運用を強化します。

補足として、 既存のバックアップシステムはランサムウェアの被害を受けない仕様のため、そのまま利用します。

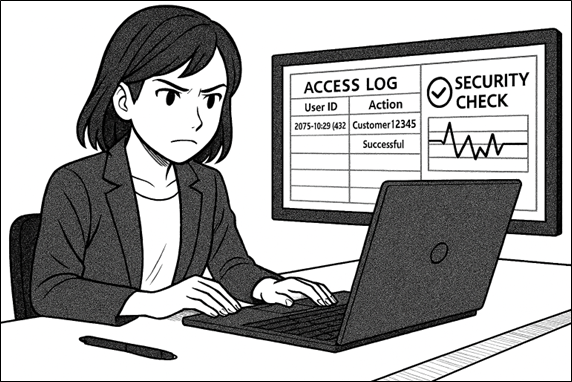

専門家W氏(安全性): 「安全確認において重要な評価対象は、①攻撃への耐性、②マルウェア不在の安全な環境、つまりクリーンであること、そして③暫定対策の正しい実施状況の3点です。また評価のため、事前に伝えた通り、試験運用中のネットワークログ1週間分の提出をお願いします。これは現時点で潜伏している不正プログラムの通信を検出するために必要な情報となります」

シーン3: OSINTによる情報漏洩監視の現状報告

佐藤部長: 「次に、情報漏洩監視の現状について、専門家Y氏、ダークウェイブの監視結果をお願いします。再開判断の重要な材料です」

専門家Y氏(解析): (Web会議にて)「はい。ランサムウェアグループによるダークウェイブのリークサイト監視を継続しています」

専門家Y氏(解析):「通常、情報を窃取された事案は、攻撃を受けてから2週間以内にサイトで暴露されることが多いです。しかし、貴社の情報はいまだに掲載されていません。既に、本件よりも後に被害にあった海外の事案が数件、既に掲載されていることを確認しています。この傾向から、今後貴社の情報が掲載される可能性は低いと推測されます。ただし、情報が公開されないという確定は存在しないため、引き続き監視は継続していきます」

佐藤部長: 「承知しました。現時点ではネガティブな情報はない、と。安心はできませんが、良い傾向ではあります」

第二章 再開に向けた経営判断 安全確認と対外方針

10月20日 10:00 大会議室 第14回不正アクセス対策本部会議

参加者: 田中社長(本部長)、佐藤部長、広報担当役員、事業担当役員、管理担当役員、法務部長、専門家A氏、専門家Y氏

復旧進捗および安全確認への進捗承認

シーン1: αサービス再開の復旧完了と安全対策の承認

田中社長: 「佐藤部長、復旧の進捗と、28日再開に向けたセキュリティ対策案の報告を」

佐藤部長: 「αサービスに関わる復旧や新規構築対応は完了し、本日より外部専門家による安全性確認を並行して実施します。また、一部再開および全サービス再開時においては完全な対策はできないため、新規の製品やサービス展開ではなく多層防御に重きをおいた暫定セキュリティ対策(アクセス制限、監視強化、バックアップ)を技術対策会議で策定しました。本格的な対策、つまり恒久対策は全面サービス再開以降となります」

田中社長: 「(法務部長、事業担当役員を見て)この暫定対策を講じれば、お客様へ安全性を説明し、再開に踏み切れると判断できるか?」

法務部長: 「はい。この具体的な暫定対策の実施と、外部専門家による安全確認通知を条件で、過去の他社事例も踏まえると28日の一部サービス再開は認められると考えます。顧客への説明責任も果たせるでしょう」

事業担当部長:「顧客からの要望は第三者の確認による安全確認なので、その通知があれば問題ないとみています。これで決まりならば、明日から顧客を回って、どの顧客のサービス再開が可能かを確認していきます」

田中社長: 「よろしい。αサービス再開のためのセキュリティ対策を正式に承認する」

シーン2: フォレンジック中間報告

田中社長: 「次に、専門家Y氏、フォレンジック解析の報告をお願いします。これで再開への対応に問題がないかの判断材料とします」

専門家Y氏(解析): (Web会議にて)「解析は主要なところは終わり、詳細な裏付けを確認中ですが、現時点の判明内容をご報告します

1. 侵入経路と攻撃の特定

侵入経路: 想定通り、VPN機器の脆弱性を突き、VPN機器のアカウントを乗っ取ったことが判明しました。

拠点作成: 乗っ取った管理サーバーAへのアクセス権のあるVPNアカウントを利用し、管理サーバーAを侵入後の主要な攻撃拠点として使用していました。

横展開と痕跡: 管理サーバーAにおいてMimikatzなどの不正な専門ツールを用いて更にサーバーの管理者権限を取得し、他サーバーへの横展開を試みていました。

ただし、管理サーバーBは完全に暗号化されており、有効な情報は発見できませんでした。

管理サーバーA内の痕跡から、攻撃者がデータセンター内の機器情報を積極的に探していた履歴が確定しています。

2. 防御成功要因(システム設計の評価)

安全だった顧客のログインID管理サーバーやDBサーバーは、管理サーバーB以外からの検索などの行為ができない制限もありましたが、管理サーバーB管理下でしたのでこのサーバーが拠点化された場合、侵入された可能性がありました。

私たちの経験上、これほどの対策を実施していた点は極めて優秀であり、被害を抑えられた大きな要因としてシステム部の設計を高く評価しています。

3. 情報漏洩に関する推測

データ窃取の痕跡: 管理サーバーAからC2サーバーへ送られたと推測できる圧縮ファイルの痕跡を確認しました。このファイル自体は復元阻止目的で完全に抹消されており、圧縮ファイルの中身のファイルがなにであったかを含めて復元は不可能でした。

推測される漏洩内容: これらの状況から、管理サーバーAおよび管理サーバーBに保存されていた管理情報(システム設定など)、およびそれら管理サーバーが利用していたファイルサーバーの情報は、部分的に盗まれたと推測するのが妥当です。不要なファイルは削除して盗まれては困るものは、利便性が減りますが暗号化するなど盗まれても参照されない仕組みも採用してください。

外部監視状況: ダークウェイブの監視結果では、情報漏洩ファイルの公開は確認されていません。

4. 結論

現状はここまでが判明した内容です。貴社がこれまでとった対応には問題がないと判断できます。引き続き、最終報告に向けて詳細の肉付けを進めます」

佐藤部長「顧客情報は契約先の個人情報対象が記録されたExcelファイルがファイルサーバー内にありました。確認用においてあったものですが、必須ではないので削除しました。

これ以外のファイルも調査しており設定情報含めて必要なものは暗号化対応を規定としました。このファイルには具体的には顧客名、対象サービス、担当者の名前、メールアドレスや電話番号などの取引のための情報がはいっていました。どのような取引をしたのかなどの機微情報はDBサーバー内ですので、これらは問題ないと判断しており、現時点で最悪の事態は避けられた可能性が高いとみています。項目名も明確なため、顧客および個人情報保護委員会にも適切に報告が可能です」

田中社長: 「解析状況はこれで確定ということは了解した。情報漏洩はやはり曖昧な形になるので、定期的に監視状況の結果をホームページに公開することで少しでも不安を減らす方向としておこう」

事業担当役員: 「承知しました。ファイルサーバーに存在していた顧客情報については既に対象者に2次被害の注意含めて連絡してあります。必要なところには現地まで謝罪をしています。これ以上、広がらなかったことは正直かなり安堵となった。この報告と、承認された強化策を基に、主要顧客への事前連絡を進め、事前に安全確認通知や対応策などを連絡して評価していただき、再開の了承を得る準備に入ります」

広報担当役員「ホームページにも情報漏洩の概要は限定されたので法務部長と相談して可能な範囲で公開します」

10月24日 14:00 大会議室 第16回不正アクセス対策本部会議

参加者: 田中社長(本部長)、佐藤部長、広報担当役員、事業担当役員、管理担当役員、法務部長、専門家A氏、専門家Y氏

シーン1: 最終報告と安全確認通知の発行

田中社長: 「いよいよ28日からのサービスの一部再開するかの最終判断の会議だ。専門家Y氏、フォレンジック解析の正式な最終報告書の説明をお願いします」

専門家Y氏: 「最終報告書は完成しましたので配布資料を見てください。侵入経路、攻撃手法、被害範囲は確定しました。解析内容は、井上マネージャとともに警察と情報共有済みで特に問題はないとのことです。本日での説明により理解が難しいものがあれば補足資料などは別途作成して提出していきますのでご了承をお願いします」

専門家Y氏: 「この会議では報告書内の概要編の説明をします。

・侵入時期

9月30日4時5分。対象機器のフォレンジックの結果、解析した残存する痕跡情報や通信ログに限定されますがそれ以前の侵入形跡は確認されていません。原因運用で利用していたVPN機器の脆弱性が存在していたためです。

・経路

VPN機器に登録されていた管理サーバーAの管理者権限が利用され、管理サーバーAが乗っ取られました。更に上位の管理者権限も奪取されました。ここを拠点に、C2サーバーからの指示の下、検索ができたサーバー対象にデータセンター内へ侵攻しました。

・影響範囲

拠点となった管理サーバーAから検索できた範囲の機器全般。

具体的にアクセスしたIPアドレス表は報告書を参照してください。

・侵入サーバーの特定

ID管理サーバーやDBサーバーなどをログイン情報含めて各種イベントログを追加調査した結果、管理サーバーAから検索されなかったサーバーには侵入形跡がないことを確認し、侵入されたサーバーとされなかったサーバーの切り分けが完了しました。

・情報漏洩に関する考察

情報漏洩: C2サーバーへのデータ送信痕跡があり、漏洩した情報に個人情報や機密情報が含まれる可能性は排除できません。

最大影響範囲の想定: 危機管理上、影響範囲内の機器に存在していたすべての情報が流出したと想定する必要があります。

特定された窃取情報: さらに、送信された通信量とアクセス可能範囲における情報内容から管理サーバーA、B、およびファイルサーバー内の情報が、攻撃者によって特に選別され、窃取された可能性が高いと判断しています。

以上が現在の判明概要です。ここで質問を受けます。その後、これらに必要な対策について説明します」

ひととおりの説明と質疑が終わった。

田中社長: 「(顔を曇らせながら)...了解した。これで全体像は把握できた。顧客の契約情報とデータセンター内の管理情報も流出した可能性を否定できない、と。しかし、その上で、佐藤部長、現状の安全性については?」

佐藤部長: 「社長... まず、率直に申し上げます。今回の被害拡大は、私が被害想定と対策効果を経営陣に分かりやすく伝えられなかったことも大きな原因です。今後は、フォレンジックの報告書の対策で求められているものは費用も工数も必要な恒久的なものであり、これにもそって詳しく提案をさせていただきますので恒久的な安全確保のためにはセキュリティ投資について改めてご検討をお願いいたします 」

佐藤部長: 「現状は、単なるデータの復元ではありません。私たちは、過去の失敗と攻撃者の手口を教訓とし、システム全体の考え方、構成、アカウント設計を含めて専門家の助言も踏まえて新しく再構築しています。フォレンジックの対策案とも連携しており、今後、このインシデントに起因する問題が発生することはないと確信しています」

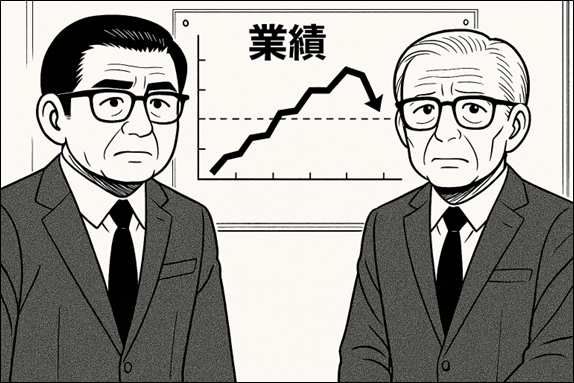

田中社長: 「...佐藤部長の言う通りだ。過去に何度も却下し続けた、私の経営判断の責任です。我々は顧客システムには投資したが、運用のための管理システムへの投資を怠ってきた。その結果が、事業停止と情報漏洩という重い事実を招いた。皆に、そして何よりも顧客に、改めて深く謝罪しないとならない」

田中社長: 「... しかし、我々が投資してきた顧客システム自体は、脆弱性を突かれた形跡がなく、システム部の対策が被害拡大防止に成果があったことも事実です 。これは、正しく投資をすればシステムは守れるという確かな証拠です 。今こそ過去の失敗を清算し、次の段階に進む時です」

田中社長: 「それでは、技術的な安全性が担保された証として、専門家W氏! 検証結果の総括をお願いします。問題なければ、当社宛に安全確認通知を発行していただきたい!」

専門家W氏: 「承知しました。直前まで安全確認の対応を指揮していたため、Web会議からの参加で失礼します。事前調査から現場での徹底検証までの結果、数点の軽微な問題の指摘をしたところ、都度即座にご連絡を差し上げると、即座に対応いただけました。27日までかかる予定よりも早く終わりました。よって、復旧システム環境の安全性を確認し、技術的な観点から、“今回の対象範囲について再開に足る安全性を確保している”と判断しました。事前にご説明させていただいたとともに通知にも記載しましたが0day攻撃など現時点未知のものは別ですので保証ではなく、今回の再開範囲において復旧した環境が安全性を確保できているかを確認したものです。対外的な説明では注意してください。実際の検証項目や判断基準は事前に送付してあった資料を参考にしてください。これをもって、再開に足る安全性を確保しているという安全確認通知を貴社宛てに発行します。たとえ未知の方法で再度侵入されても被害が拡大しにくいものとなっています」

シーン2: 多層防御の第一歩としての再開方針

田中社長: 「決定する。本日この本部会議で、専門家からの確認もいただいており、28日からのαサービスの再開を告知予定とする!この再開は再発防止に向けた多層防御も示していこう。時間と設備投資が必要な本来の目的とするシステム的な多層防御となる恒久対策は来年の想定とする」

事業担当部長:「提示した再開のための安全確認や対策については既に顧客が了承していただけており、安全確認がとれたことの事実を報告していきます。また、28日再開で顧客側にも利用の準備をしていただきます」

シーン3: 10月24日 会議のクロージング

専門家A氏:「フォレンジックの報告書は、サイバー保険での支払いや個人情報保護委員会への確報提出には求められます。確報についてはこの内容も踏まえて構成をしていってください。今回は可能性から個人情報は流出した前提で、速報を変更しての提出になります。確報ではフォレンジックの報告書にある対策案などの実施の有無も個人情報保護委員会から聞かれる場合や中途半端な回答があると再提出や資料の追加提出などもありますので、確報提出時に不明なことがあればご相談いただければと思います。サービス再開前に提出して受け入れられることは、ステークホルダーからの信用の1つにもなります」

法務部長:「はい、ありがとうございます。確報の作成をしていきたいと思いますので、また、協力をお願いします」

技術的・法務的な目処が立ったため、経営陣は業績下方修正の予測の準備をしていくことになりました(会議終了)

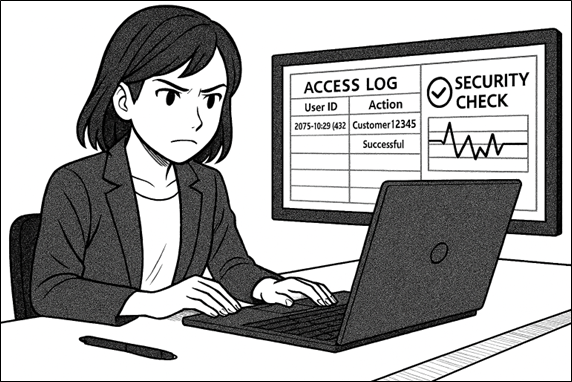

第三章 サービス一部再開:顧客の不安と、ログが証明する誠実な対応

10月28日 昼前:再開初日の広報と顧客対応

一部サービス再開を果たしたものの、広報部には、事前に統一したマニュアルに沿って情報公開への対応をしてきたが顧客からの問い合わせがいくつかきていました。おまたせしないように広報の担当者だけではなく担当役員も対応をしていた。

広報担当役員: (電話口で丁寧に)「ご不便をおかけし大変申し訳ございません。今回、二次被害防止のため、すべてのお客様のパスワードを強制的にリセットさせていただきました。当社ホームページの最初の注意事項とご登録いただいていたメールアドレスに再設定の案内をお送りしておりますので、恐れ入りますが、そちらを参照の上、新しいパスワードを設定いただけますでしょうか。もちろん、電話でのフォローもさせていただきます」

そこへ事業担当役員と佐藤部長がはいってきて(広報担当役員に駆け寄り)

事業担当役員:「広報!問い合わせの傾向はどうですか?」

広報担当役員: 「はい。最も多いのは『アカウントリセットに関する対応』です。再設定方法の問い合わせや、『なぜ自分のアカウントがリセットされたのか』という質問です。次に多いのが、『本日アクセスしたデータが、本当に安全なシステムに登録されているのか』という、安全確認に関するものです」

広報担当役員:「「『本日アクセスしたデータ』については、システム部で顧客ごとにログを確認し、顧客ごとに『正常に処理された』ことを具体的に証明する方法にしており、システム部の担当者たちがすぐに対応してくれており連携がとれています。これらの対応もありトラブルは現時点、発生していません」

10月28日 19:00:再開初日のクロージング

再開から10時間後、システム部と広報部は疲労困憊していましたが、安堵の空気が漂っていました。田中社長は各部署を周り、状況を確認していった。

田中社長: 「佐藤部長、再開初日、ご苦労だった。大きな混乱はなかったようだが」

佐藤部長: 「はい。アカウントリセットやデータ登録の安全性に関する質問は相次ぎましたが、広報とシステム部が都度、ログを確認し、顧客ごとに誠意をもって丁寧に対応した結果、大きなトラブルや二次炎上もなく、無事に初日を終えることができました。お客様の信頼回復に向けた、第一歩です」

田中社長: 「(深く頷き)これで安心せず、全面再開に向けて引き続き警戒を怠るな。この丁寧な対応こそが、信頼回復の鍵だ」

田中社長は関係者全員と外部専門家への感謝を表明し、引き続き警戒を続けるよう指示した。

第四章 損害賠償と信頼回復戦略

11月13日 17:00 社長室 役員会議

参加者: 田中社長(本部長)、事業担当役員、管理担当役員、法務部長

全サービス再開を目前に控え、役員参加による社内会議において、損害賠償請求への対応と財務リスクの確定が行われた。

シーン1: 賠償請求の集約と法務戦略

田中社長: 「全サービス再開の目途は立った。しかし、戦いは終わっていない。次に我々が向き合うのは、サービス停止と情報流出の可能性による損害賠償請求だ。法務部長、現時点での請求状況を報告してくれ」

法務部長: 「はい。現在、広報および事業担当役員経由で契約不履行や業務機会損失を理由とする問い合わせが約12件、届いています。特に、大口顧客のX社からは具体的な賠償額を示唆する連絡が来ています」

法務部長: 「これまでの本部会議で策定した通り、当社の統一見解は『調査完了後、当社の責任範囲に基づいて誠実に対応する』という姿勢を崩さないことです 。誠実な対応を重視して以下の原則に基づきます」

- 一律回答の徹底: 全ての問い合わせに対し、法務部が作成した統一の回答テンプレートを使用し、事業部・広報部経由で一元管理します

- 責任の切り分け: 高度で巧妙なサイバー攻撃により発生した事態であり、当社の過失責任の範囲を厳密に見極めます

- サイバー保険の活用: 加入しているサイバー保険の適用範囲を最大限に活用します

シーン2: サイバー保険の限界と業績修正

法務部長: 「サイバー保険の適用範囲について説明します。契約内容を確認した結果、幸いにも事業停止による逸失利益の補填と、損害賠償費用の支払いに関する及びインシデント対応費用の補償にはいっていました。ただし、復旧ではない作り直しとなる新規のセキュリティ対策含めたシステム再構築費用は、自己負担となります」

管理担当役員: 「社長、既にご議論いただきましたが、保険による補填がされるまでは多くの手続きと時間がかかります。保険で対象外の更なる恒久的なセキュリティ対策も実施されていきます。よって、これら支出も反映した業績予測の大きな下方修正は避けられません。再開後速やかに、株主に対して正式に発表する必要があります」

田中社長: 「(深く頷き)了解した。下方修正になるが正確な業績予測はまだ、シミュレーションで想定を確定していこう。他に損害賠償について懸念事項などがあれば、教えてほしい」

シーン3: 事業継続と確報結果と賠償のバランス

事業担当役員: 「統一見解は理解していますが、現場では葛藤があります。特に大口顧客のX社は、賠償額の提示がない限り取引継続が難しい姿勢を示しています。これは、当社の売上に直結する死活問題です 」

法務部長: 「取引維持のために安易に賠償を示唆することはできません。しかし、個別の事情を真摯に受け止めるという姿勢は重要です 。X社のような重要顧客に対しては、法務部も同席の上で、以下の対応を行います」

- 安全性確認通知の提示: 外部専門家の安全確認通知を提示し、当社の復旧後の安全性が客観的に証明されていることを強調します 。

- 本格的な恒久対策の明示: EDR、CSIRT導入といった未来への投資と決意を具体的に伝え、今後の安心感を担保します。

- 個別対応の方針: 「現在、弁護士と連携し賠償方針を策定中であり、X社の損害についても個別の事情に対して誠意をもって対応する」という、統一見解の中でも最大限の配慮を示します 。

法務部長:「個人情報保護委員会には確報とフォレンジック解析報告書などは提出してあります。簡単な質問があり回答したのみで、解析や対策についても問題がないのではないかと思っています。この提出結果も説明の武器としても利用できます」

田中社長: 「事業担当役員、法務部長と連携し、この方針で交渉を進めてくれ。我々の最優先は、顧客との信頼関係の再構築だ。賠償は、その後のステップだ 」

第五章 全サービス再開と今後の課題

11月17日 9:00 全面サービス再開

午前9時。全てのサービスが再開されました。システム部内には、VPN機器経由でのシステム状況の監視も何名かが注視しつつ、アラートへの対応も即応できる体制をとるなど、再開時特有の緊張感が走ります。

田中社長: 「全サービス再開だ。佐藤部長、システムは安定しているか」

佐藤部長: 「はい。専門家の最終確認を経た、クリーンな環境で、全システムで正常稼働を確認しています」

11月21日

シーン:メディア対応の波と成功要因の開示

再開が報じられると同時に、広報部には顧客以外にメディアからの問い合わせが複数きたがメディアに対しては取り決め通り、広報担当役員がすべて対応をおこなった。

広報担当役員: (電話口で落ち着いた声で)「はい、17日より全サービスの再開を完了いたしました。再開にあたっては、外部専門家による厳格な安全性証明、そして監視体制の大幅な強化を完了しております」

記者A(メディア): 「一般的なランサムウェア事案では、復旧に数カ月かかる例が一般的です。御社の場合、短期間での全面再開となりましたが、この迅速な復旧の成功要因は何でしょうか?」

広報担当役員: 「ご質問ありがとうございます。この迅速な復旧は、いくつかの要因が重なった結果だと考えております。

事前の準備: 管理区分を分けていたために被害範囲などを限定できたことがあります。また、サービス停止前に、システム部がインシデント対応手順書を作成し、過去にインシデント対応訓練を重ねていたことです。これにより、被害発覚直後のネットワーク隔離と証拠保全を迅速かつ正確に行うことができました 。

専門家との連携: 発覚直後にインシデントハンドリングの専門家を招き、警察・法務部・技術チームが外部専門家(フォレンジック、安全性)と連携する強固な体制を速やかに確立できたことです 。これにより、解析と復旧を並行して進めることができました。

安全性優先の決断: 田中社長を本部長とする対策本部が、『安全性確認を最優先』とし、途中でデータロストという困難な決断を下したことで、復旧作業に迷いが生じず、最短距離での安全な再構築が可能となりました 。

この経験を活かし、今後も更なる強化にむけて投資を続けていきます」

記者A(メディア): 「ありがとうございます。これならば記事を十分記載できますので、また、不明点があれば都度問い合わせをしますので、ご協力をお願いします」

(ここで状況の様子を見に来ていた事業担当役員が広報担当役員の横に座った)

広報担当役員: (電話を置き、)「特に主要な経済誌やIT専門メディアから、対応状況や再構築後のシステム構成の確認、そして今後のセキュリティ投資額に関する問い合わせが相次いでいます。全て統一窓口で、公表内容以上の詳細な情報は開示しない方針を徹底しています」

事業担当役員: 「承知した。メディアも好意的に記載してくれるとありがたい。顧客からのシステムに関する詳細な確認要求も、広報経由でシステム部と連携し、誠実に対応を続けていく」

シーン:今後の課題

11月24日10:00 大会議室 最終不正アクセス対策本部会議

参加者: 田中社長(本部長)、佐藤部長、広報担当役員、事業担当役員、管理担当役員、法務部長

田中社長:「サービス全面再開から一週間、大きなトラブルもなく運用できた。みんなありがとう。これで不正アクセス対策本部は解散するが、一歩前に進めた形でセキュリティ対策会議と名称とメンバーを変更して、引き続き、対応を実施していく」

管理担当役員: 「今後、顧客へのシステムもそうですが投資が遅れていた社内システム自体にも同等以上のセキュリティ対策を計画していきます。更に全社員に対し、今一度、セキュリティ意識の維持を促す必要があります。社員も披露していることと、予算もかなり必要とすると思いますので株主対応含めて、時間をとって計画を皆さんと作成していきたいと思います」

田中社長: 「(深く息を吸い込み)全サービス再開はゴールではない。

当初外部専門家のA氏が説明していたまさにマラソンであり、長期的な負担軽減策は大変重要だ。我々が顧客の信頼を完全に回復できるのは、これから始まる多層防御と安全な運用を徹底し、『ABCXYZ社はもう大丈夫だ』という事実を証明し続けた先だ」

田中社長: 「佐藤部長、法務部長、そして役員陣。これで大きなサービス停止期間は終わった。この教訓を風化させることなく、未来への投資を続けることを誓う。来週からは、恒久対策や社内対応など来年からの取り組みについての検討からしていきたい。引き続き、信頼回復に向けた継続的な取り組みを約束します」

しかし、ここまではあくまで暫定対応に過ぎない。真の安全性を確保するため、次なる戦いに挑むことになる――。

次回は、【漫画】ランサムウェア攻撃対応の裏側⑤ セキュリティ対策編へ続く