【漫画】ランサムウェア攻撃対応の裏側③ 顧客対応編

はじめに

•本記事は

『【漫画】ランサムウェア攻撃対応の裏側① 発覚対応編』

『【漫画】ランサムウェア攻撃対応の裏側② 初動対応編』の続編となります。

本ストーリーは「架空の企業・登場人物」で構成しています。

挿絵として使用している画像は、Microsoft 365 Copilot(AI)で生成したものです。作画のクオリティよりも、シナリオの「専門性」と「リアリティ」を最優先して現場で判断を迫られるリアルな流れを再現しているため、複雑な構成になっています。この点は、一部の画風が不安定に見える点と大げさな発言とともに、あらかじめご容赦ください。文字だけでは伝わりにくい現場の緊迫感を、少しでも補えれば幸いです。

事件発生からの経緯や会議は、先述の発覚対応編、初動対応編を前提に以下のシナリオが進んでいますので未読の場合は、これらを一読いただいた後、お楽しみください。

登場人物

田中社長:

成功体験豊富な主人公。

Weサービス会社ABCXYZの社長。情熱的で行動力があるが、ITは専門外。

広報担当役員:

広報・マーケ担当

本件では窓口と情報管理対応

事業担当役員:Webサービス事業責任者

本件では顧客対応

管理担当役員:

管理業務責任者

本件では社員や株主対応

法務部長:

本件では法律に関わる対応

社外弁護士と連携

佐藤部長:

システム部部長

責任感の強いシステム部長。

技術的な知見と危機意識を併せ持つが、普段は経営と現場の板挟みになっている。

井上マネージャ:

システム設計・構築責任者

本件では解析を担当

宇野マネージャ:

システム運用責任者

本件では復旧を担当

外部専門家A:

インシデントハンドリング専門家

国の事案や大手組織での第三者委員や最高情報セキュリティアドバイザー経験をもつ

外部専門家Y:

フォレンジック専門家

本件では解析担当。CISSP、CEH保持・元警察でのフォレンジック捜査官

外部専門家W:

脆弱性対応専門家

本件では安全確認担当。CISSP保持・脆弱性診断やペネトレーションの資格も複数保持

第一章 第3回技術対策会議

日時: 10月5日 16:00 場所: システム部会議室

参加者: 佐藤部長(進行役)、井上マネージャ(システム担当)、宇野マネージャ(復旧担当)、専門家W氏(安全性)、専門家Y氏(解析)

*専門家のY氏とW氏はWeb会議参加

シーン1:外部脆弱性診断と安全性確認の依頼

佐藤部長:「今日も専門家の方にはWeb会議で参加していただきます。よろしくお願いします。本日の最重要議題は、外部診断による封じ込めの確認 、そして『4日間のデータロスト』という確定事項に対し、復旧後のデータ整合性の責任範囲をシステム部と事業部でどう切り分けるかという点です 」

佐藤部長: 「第3回不正アクセス対策本部会議の決定に基づき、本日から安全性専門家のW氏には、復旧対象システムに対する安全証明に向けた作業についても本格的に依頼する。W氏、その前に事前にお願いしていた外部公開IPアドレスの診断結果をお願いします」

専門家W氏(安全性): 「はい。解析チームからの情報提供を受け、ABCXYZ社が外部に公開している全IPアドレスに対し、脆弱性スキャンを実施しました。結果、外部からの脆弱性やアクセスの可能性は確認できませんでした。これは、侵入経路となったVPN機器全般の隔離やFirewallの切断などがしっかりと行われていることの証明にもなります。また、封じ込めが確認できたとみています」

専門家W氏: 「安全証明のため、次に復旧対象のシステムの安全性確認に移ります。復旧後の環境が本当に攻撃者の痕跡がないクリーンな状態であるか、そして新たな侵入を許さない防御体制になっているかを検証する必要があります。つきましては、復旧対象のサーバー群や部分開放を計画しているシステムの構成(ネットワーク、OS、認証方式)の詳細について、レクチャーを依頼します」

宇野マネージャ: 「承知しました。復旧対象のWebサーバー構成、仮想システム構成、データベースのバージョン、認証フローなど、機密性の高い情報ですが資料を準備します」

シーン2:警察対応と情報漏洩調査の進捗(追加)

佐藤部長: 「次に、午後の警察対応についてY氏、報告をお願いします。特に、証拠保全の件で現場の不安を解消できたと聞いていますが」

専門家Y氏(解析): 「はい。法務部とともに警察と打ち合わせを行い、法的な証拠保全を確保するため、物理サーバーではなく当社で取得したハッシュ値付きの完全な複製データを提供することで、復旧作業への影響を最小限に抑えます。これは国際的なフォレンジック標準やデジタル・フォレンジック研究会の証拠保全ガイドに則っています。また通信ログは宇野マネージャから直接渡してもらいました」

宇野マネージャ: 「(安堵して)ありがとうございます。システム部では、警察が対象機器を持ち去ると復旧が滞ることを危惧していましたが、Y氏の提案でこれが解決しました」

専門家Y氏(解析) (情報漏洩調査の報告): 「ありがとうございます。関連して、お客様への公表にも関わる情報漏洩の状況について、進捗状況を報告します。現時点で、ダークウェブなどでの情報漏洩サイトの定点調査を継続していますが、今のところ、ABCXYZ社の情報が公開されていることは確認されていません」

専門家Y氏(解析): 「しかし、これはあくまで外部調査の結果です。外部で公表される場合は、二次被害が大きくなります。最終的に情報が持ち出されたかどうか、どのようなデータが流出したかについては、我々が行っている各機器や通信ログのフォレンジック(デジタル証拠調査)の内部調査の結果次第となります」

専門家Y氏(解析): 「フォレンジック解析は時間を要するため、本日の16時時点ではまだ一部の成果内容の報告もできません。大変恐縮ですが、10月7日の技術対策会議には、暫定的な漏洩状況の報告ができると思います。必要に応じてこの結果をもって、広報・法務部で顧客への公表内容の検討もお願いします。また、貴社から追加でフォレンジックする対象が増加していることと、高度な攻撃手法が使われているため、全体が完了するまでには、あと2週間はかかる可能性があります」

佐藤部長: 「了解した。明日午後の報告を待つ。その結果が、我々の次の一手、そして信頼回復に向けた最重要の鍵となる。復旧チームは、警察対応の不安を払拭し、W氏へのシステムレクチャー準備と並行して、クリーン環境でのリストア作業に全力を尽くすように!」

シーン3:復旧データの整合性確保と責任の切り分け

佐藤部長: 「次に、復旧作業の根幹に関わるバックアップデータについて、宇野さん、最終的な方針を共有してくれ」

宇野マネージャ: 「はい。バックアップのタイミングがシステムによってバラバラだったため(0時、5時、18時など)、連携しているデータ間で整合性が取れず、精査に時間がかかりました。1日1回のバックアップという規程は守っていましたが、バックアップの正確な時刻まで定める規程がなかったのが悔やまれます。結果的に不整合なデータを取り込まないという安全性を最優先するため、バックアップのリストア起点を4日前のデータとする結論に至りました。つまり、システムの複雑なデータ連携を精査した結果、安全を確保するため、4日前のバックアップまで遡る必要性が判明し、その結果ロスト期間が1日延び、合計4日間のロストが確定ということになりました」

佐藤部長: 「(静かに頷き)4日分、承知した。4日分のリストア起点が確定した今、次に重要なのは、その復旧データが攻撃者によって改ざんされていないこと、そして不整合がないことの証明だが、これについてどうする?」

宇野マネージャ: 「データの整合性が完全であるかの証明は、現在の技術的な限界と複雑なデータ連携を考えると、セキュリティの専門家の役割範囲外です。システムがクリーンであるかという安全性のみを専門家(W氏)に依頼し、データの内容が正しいかの確認は、我々システム部と事業部で確実に実施していきたいと思います」

専門家W氏(安全性): 「宇野マネージャの判断は正しいです。我々は、復旧した『環境』がクリーンで安全であるという技術的証明を行います。データの内容(整合性)については、貴社で事業的な確認が必要です」

佐藤部長: 「了解した。役割を明確に分ける。宇野さん、このロストした4日間のデータ復元については、整合性含めて非常に大変な作業になるぞ」

宇野マネージャ: 「承知しています。不足する情報は、ログなどの精査を尽くした上で、各関係顧客に声をかけて誠実に情報の復元の対応していかなければなりません。事業担当役員と連携して、最善を尽くします」

宇野マネージャ:「最後に、確認に手間がかかり会議の直前に確定したことを報告します。数少ない明るい情報の発表ですが、すべてのサービスへのログイン情報は残っていました。各サービスで顧客が利用するログインID管理のサーバーは厳しくアクセス制限が行われていたのですが、安全かの確認に我々では不安があり、W氏にリモートで安全確認を支援してもらっていました。この4日間でどのサービスにいつ誰がどのサービスを利用したかのログイン情報などは把握できているので、この情報も事業担当役員にお渡しします」

佐藤部長: 「ありがとう。これで誰がアクセスしたかなどの確認が手探りではなく確実に事業担当側で顧客への対応ができる。ロストデータを一括して公表すると不要な混乱が想定されるため、どう顧客に伝えるかを実は悩んでいたが、対象者がはっきりとするのならば、個別に誠実に対応していける。事業担当役員も安心するだろうしあとは任せよう。システム部の責任は『安全な復旧』だ。この方針で進めてくれ」

佐藤部長:「最後に対外的対応の連絡ですが、3日に決定した顧客アカウントリセットについて、他社サービスとのパスワード使い回しの危険性と、別のメールで連絡が来る可能性(フィッシング)の警告も含めて、本日5日午前中に広報部経由で顧客に公表した。また、社員への周知のとおり、昨日から本日午前までにウイルス対策ソフトのフルスキャンによる安全確認を実施し、その結果をもって全社員のアカウントを強制リセットし、新アカウントでの業務を再開しました。1つずつ動き出しています」

佐藤部長:「それでは今日はこれで終わりにします。専門家の方もありがとうございました」

第二章 第4回不正アクセス対策本部会議

日時: 10月6日 10:00 場所: 大会議室

参加者: 田中社長(本部長)、佐藤部長、広報担当役員、事業担当役員、管理担当役員、法務部長、専門家A氏

シーン1:顧客対応の難しさと広報戦略(強化)

データロスト期間が3日から、4日になるという変更の話を昨夜、各担当役員は社長から聞き、今日も事業・管理担当役員の表情に疲労と苛立ちが見える。

田中社長: 「昨日の技術対策会議の結果、データロストは安全性の徹底を期すために、4日間に正式に決定されました。今日の会議では、この事実を前提とした顧客への『情報の伝え方』、そして法務部による『損害賠償への統一見解』の策定となります 。それでは、まずは現状の報告を広報担当役員よりお願いします」

広報担当役員: 「顧客への対応について報告します。現在、顧客にはメールでの個別連絡を進めていますが、『ABCXYZ社からの連絡自体が不安だ』という声がでていました。メール自体が不正なものかもしれないと警戒心を持たれています。第2回の会議で、専門家A氏が提案をされていたように2次被害対応でメールの添付ファイルは別システムでの送付の検討依頼がありました。ただ、当社の判断で、システムで対応できない業務においてファイルでのやり取りが必要なため、二次被害対策は後回しにして目の前の対応を優先してしまいました」

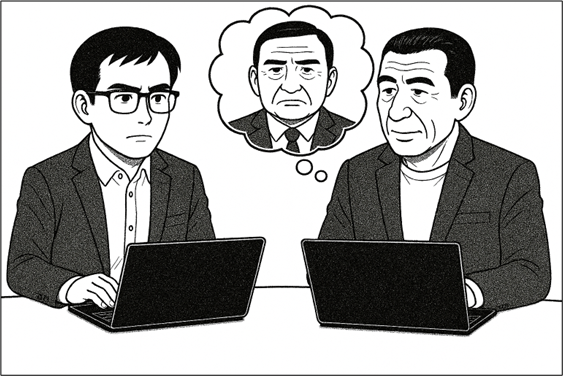

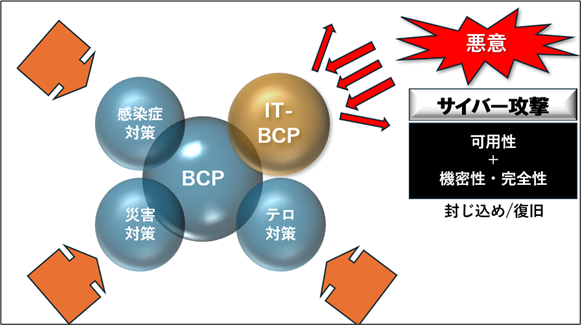

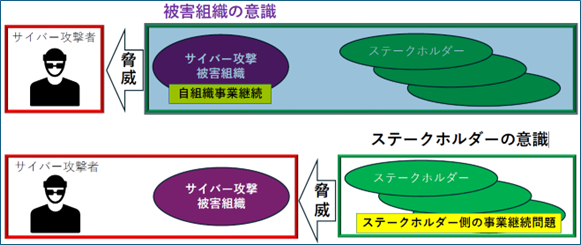

専門家A氏:「前回、説明が足りなかったようですので、改めて現状の皆様と顧客の関係を画面で説明させていただきます」

専門家A氏:「これは、単なる災害復旧ではありません。従来のBCPが目指した『可用性(すぐ使えること)』ではなく、サイバー攻撃前提のIT-BCPでは『安全性の確保』が最優先です」(一呼吸おいて)

専門家A氏:「そして、重要な認識として、皆さまは今、顧客から見て『被害者』ではなく『脅威』と見なされているということです」

専門家A氏:「自社の都合より、二次被害を起こさない脅威の封じ込めを意識し、顧客側の事業継続を支える対応が求められます!」

専門家A氏:「こちらが安全と思っていても二次被害への警戒心が顧客に浸透している証拠です。メールにはURLや添付ファイルは基本的には入れないようにしてください。そして、2次被害防止のためにメールのURLや添付ファイルはクリックしないようにとホームページへ追加の記載で入れたほうが顧客対応にはよいです」

専門家A氏:「ファイルの送付は別手段を検討してください。連絡の内容はホームページを参照させる形を基本とし、顧客との信頼関係をこれ以上損なわないよう、細心の注意が必要です。また、SMSや郵送などの手段も可能ならば検討してください」

広報担当役員: 「承知しました。社内で徹底してもらいます。また、一部顧客から『本当に情報漏洩がないのか』と強い不信感を訴えられています。現在は『詳細調査中』とのみ伝えていますが、これ以上の説明責任を果たすための公表内容を検討したい。また、現在FAQを準備中です。皆さんの承認後に公開予定です」

法務部長: 「公表については、警察の捜査や今後の訴訟リスクを考慮する必要があります。現時点では、解析担当のY氏からの報告(ランサムウェアグループの特定、データ窃取の可能性)から法的な説明責任に基づき、『顧客情報漏洩の可能性が高い』という文言に修正していくべきです 」

広報担当役員:「承知しました」

シーン2:損害賠償への対応と法務連携

事業担当役員: 「取引先からはサービス停止による損害賠償についての問い合わせが増えています。特に、契約不履行を指摘されています」

法務部長: 「損害賠償に関する問合せに対し、現時点で賠償額の言質は一切与えないこと。調査完了後に、当社の責任範囲に基づいて誠実に対応する旨を伝える統一見解とします。回答例などは法務部で外部弁護士と連携して、一律の対応方針を作成していますので後程広報担当役員に渡します。ただし、個別対応は当然存在しますのでご相談ください。『安全な再開を最優先し、現在は全力を尽くしている』という姿勢を崩さないことが重要です」

管理担当役員: 「具体的な回答テンプレートとして、『今回の事態は、当社のセキュリティ対策をすり抜けた高度で巧妙なサイバー攻撃により発生いたしました。今回の事態により、サービスの提供ができず、多大なご迷惑をおかけしております。損害賠償につきましては、個別の事情を真摯に受け止め、誠意をもって対応方針を策定いたします』という内容を法務部で作成し、広報経由で一元管理してほしい。安易な賠償示唆は避けるべきだ」

専門家A氏: 「賠償という話がでてきましたが、貴社ではサイバーセキュリティの保険の加入はどうだったのでしょうか?」

法務担当部長:「サイバー保険には加入していました。丁度保険対象範囲の内容を保険会社とともに確認をしているところです」

専門家A氏: 「安心しました。なお、最近はサイバー保険の内容も多様になっています。私たちが行うインシデント対応費用まで入っているかも確認してみてください」

田中社長:「何かあった場合に備えてサイバー保険に入っており、よかった。管理担当役員、法務部長とともに今回の事案でどこまで対応できるかも確認してくれ。当社は狙われやすい業態でもあるので、このような状況も踏まえてサイバー保険は現状のものでよいかも調査しておいてくれ」

シーン3:捜査機関への情報提供と体制

法務部長:「はい。専門家A氏の助言に基づき、顧客情報漏洩は確定していないが可能性ありとして個人情報保護委員会への速報提出は昨日(10/5)の午後に完了しました。次は確報の提出で発覚後60日以内に提出を完了することです」

法務部長: 「更に警察への相談は既に進めていますが、本日午後、警察のサイバー犯罪対策課から既に昨日提示されている具体的な情報提供依頼に対しての打ち合わせがあります。犯罪捜査への協力は、公的な被害記録となり、後の説明責任においても不可欠です 」

佐藤部長: 「技術情報については、システム部、専門家(解析・安全性)と法務担当役員がチームを組み、連携して対応しています。特に捜査への協力は、証拠保全に細心の注意を払いながら、提供する形で進めます」

シーン4:部分開放計画と専門家からの進言

事業担当役員: 「このままでは事業が持たない。解析が進んでいるなら、安全が確認されたシステムの部分的サービス開放を計画すべきだ。システム部、復旧の目途はどうなっている?」

佐藤部長: 「復旧作業はクリーンな環境で進行中ですが、安全性を確保するための最終確認に時間がかかります。当初、復旧した時点で連絡を予定していましたが...」

専門家A氏: 「部分開放の計画自体は理解します」

専門家A氏:「ですが、復旧完了の連絡を、復旧した日時(技術的に動く状態)ではありません」

専門家A氏:「第三者の安全性確認ができる日時の“安全確認日時“で出してください。万が一、復旧直後に不備が発覚すれば、企業の信頼は完全に失墜します 」

事業担当役員: 「また時間がかかるのか!現場の混乱は極限状態だぞ!この判断で本当にいいのか!」

田中社長: 「(深く息を吸い込み)... A氏のご進言は正しい。『安全』なくして『信頼』はない。事業担当役員、気持ちはわかるが、ここは安全性を最優先とする。ただし、部分開放の計画については、ロストデータ回復の努力も含め、システム部と事業部で協議し、最短での安全な道筋を明確に示してくれ。佐藤部長、対応を頼む。事業担当役員、この事業の業績含めて責任は私が持つので、そこは気にせずに対応をしてくれ」

事業担当役員:「承知しました」

田中社長:「方針は決まった。復旧公表は『安全確認ができた日時』をもって行う!」

管理担当役員:「最後に社員への対応について報告します。全社員に対し、アカウントリセットを昨日強制的に実施しました。現在、全社員が新しいパスワードで業務を再開しています。これを機に、全社的に多要素認証の利用を義務化することを検討します」

田中社長: 「今日は以上だ、みんな連日大変な対応ですまないが、決めたことはどんどん進めていこう。また、不明があれば、時間おかずに聞いてきてくれ。よろしく頼む」

第三章 第5回不正アクセス対策本部会議

日時: 10月7日 10:00 場所: 大会議室

参加者: 田中社長(本部長)、佐藤部長、広報担当役員、事業担当役員、管理担当役員、法務部長、専門家A氏

対応は長期化し、顧客からの圧力は高まる。本日の会議の焦点は、大口顧客から要求された『安全確認書の扱い』、そして機密性の高い『通信ログの開示』の是非である。

シーン1:監査会社からの安全確認要求と広報の担保

事業担当役員: 「親しい主要顧客から連絡があり、その顧客の監査会社からの指示ということで『ここまで確認させなければ取引継続はNG』という依頼がありました。具体的には、『安全に対する証明書の発行』を求められています」

専門家A氏: 「これは前回、安全性担当のW氏が進言した内容と一致します。復旧作業の最後に、『安全性確認書』を当社が貴社へ発行することは、顧客や株主への説明責任を果たす上で、重要と認識します。SOC 2やISO 27001などの国際的に対応として確認をするというのは標準となりつつあります。最大の要因は、今回のようにサプライチェーンと監査の要求の増加です。しかし、常に変化するサイバーセキュリティの中で安全証明書=“常に保証”は現実的に困難ですし、この限られた時間における対応では無理な対応です。本確認書は第三者による現時点での必要な点については抑えた技術的な確認に基づくものです。将来の安全性を保証するものではありません。安全確認書自体は秘密情報になるので、内容はだれにでも公開するものではないので、貴社の責任の範囲でそれを顧客にお見せすることは問題ないです。過去数件、同様な対応をしていただいておりますが、安全確認書対応でトラブルはありませんでした。当社でもCISSPや情報セキュリティ監査等の資格者が対応するなどで実施しています」

田中社長: 「...そうか。目先の復旧だけでなく、将来の安心も買わなければならないということだ。法務部長、費用はかかるが、システム部と相談して他にも裏付けのある安全の証明とともに安全にかかわる強化することまで必要なものがあれば、専門家A氏に提案をしてもらおう。言われてから実施ではなく、先手を打つこととしよう。この費用は、信頼回復というリターンを得るための必要経費(コスト)だ」

法務部長: 「承知しました。この外部機関による証明を以て、公的な説明責任を果たすための最も強力な武器とします」

専門家A氏:「承知しました。別途ご提案させていただきます」

佐藤部長:「具体的な内容を直ちに詰めていきます。法務部長、ご相談させていただきますので、協力よろしくお願いします」

広報担当役員: 「その安全確認書が出た際は、公表します。それまでの間は、社長名での継続的な情報発信(例:復旧に向けた進捗状況、セキュリティ強化への決意表明)をWebサイトで、ステークホルダーの不安を和らげるための広報活動を続けます」

広報担当役員:「あと、法務部にも聞きたいのですが今朝、顧客からの問い合わせで、自分たちの情報が洩れていないかが不安なので、問題に係わる通信ログを送付してくれないかという依頼がありました。この依頼はセキュリティ上、開示が可能なのかがわかりません。どう対応すればよいのでしょうか?」

佐藤部長:「えっ、そんな要求をしてくる顧客があるのか。当社の対応を疑っているのか」

専門家A氏:「顧客は自社だけでの対応で解析できない、または隠ぺいの可能性を疑っている可能性もあります。昨日、通信ログは当社だけではなく警察にも提出しているので協力しながら対応をしており隠していないことを示すことを添えるとよいです」

法務部長:「はい、通信ログは他顧客の利用状況や当社のネットワーク構成がわかる機密情報です。通信ログについては当社が警察や外部専門家と協力し、隠蔽なく解析している事実を添えて、や法律的な観点から顧客への回答を私が作成しておきます」

広報担当役員:「法務部長、ありがとうございます。それではのちほど、よろしくお願いします」

第四章 「第5回技術対策会議」

日時: 10月7日 16:00 場所: システム部会議室

参加者: 佐藤部長(進行役)、井上マネージャ(システム担当)、宇野マネージャ(復旧担当)、専門家W氏(安全性)、専門家Y氏(解析)*専門家のY氏とW氏はWeb会議参加

復旧の目途が立った矢先、新たな事実が発覚する 。この会議の議題は、通信ログ解析で見つかった『データ漏洩の事実』と、今後の『恒久的なセキュリティ強化策』の最終決定である 。

佐藤部長:「今日は、情報漏洩状況はどうかの専門家からの報告と午前中の会議でも議題になった復旧する環境の安全性の確認についての議論を想定しています。それでは、Yさん、情報漏洩の状況についてお願いします」

専門家Y氏:「現時点判明していることですが、提出していただいた通信ログの解析から、Firewall経由で外部と不審なサイトとの通信では、内部から外部への通信が断続的に発生していました。その中でコマンドの応答ではなく、不正なデータ転送を示す通信がありました。3日の1時から2時に100MB前後が外部へ送られたデータ転送が3回ありました。一般的にファイルは圧縮されて送付されるので、それよりも大きなサイズのファイルかと思いますが、何が送付されたのかは通信ログからは不明です。これは最後の持ち出しの痕跡ですので、その前にどのようなことが行われていたのかはフォレンジックの結果を待たないとわからないです。ただし、社内の発信元は管理システムなど複数ありましたが、それらも暗号化されているものもあり、どのような手口で何が盗られたかは今後の調査結果次第となります」

井上マネージャ:「思ったよりも少ない量ですねえ、もっと何百Gバイトも送付されたかと思っていました」

専門家Y氏:「攻撃者は送付時のサイズが大きいとみつかりやすいことなどもあり、実は対象を絞り込んでファイルをまとめて圧縮してから持ち出します。この100MBくらいというものも複数のファイルが1つのなったものなのか、1つのファイルかはわかりません。ただ、大量に取得されたものではないですし、サイズが非常に大きなデータベースファイル自体をもっていったものではないというのがわかります」

井上マネージャ:「うーん、情報漏洩は存在するが内容不明か。ファイルサーバ内の何かがもっていかれた可能性が高いという感じですかねえ」

専門家Y氏:「まだ、もっていかれた情報が他のサーバーかもしれないので、現時点で特定はできません。証拠となるサーバーが暗号化されていて、フォレンジックをしてもその痕跡が見つけられない可能性も十分あります」

佐藤部長:「わかった。盗難されたデータ量が全件ではなく想定より少なかった点には本音で安堵しました。しかし、内容が特定できない以上、法的な扱いは全件情報漏洩と変わりません。明日の不正アクセス対策本部会議では、情報漏洩はあるがどう公表するかは明日決定してもらいます」

専門家Y氏:「ランサムウェアの攻撃者が公開すると判明するかもしれませんが、それはそれで大きな問題となります」

佐藤部長:「はい、それでは引き続き攻撃者のサイトの監視もお願いします。ありがとうございました」

専門家Y氏:「補足で伝えますと、インシデント対応を行っていて、実は貴社のようにインターネット口で正常な通信ログまで取得しているところは少なく、情報漏洩のレベル感の把握をするのに非常に助かりました。通常はこの把握に更に時間がかかります」

佐藤部長:「はい、インシデント対応訓練でも正常ログの必要性を認識したことと、日常の正常を把握したいとう井上マネージャの要望もあり、設定していました。ただし、ログの容量が増えるため何日も保管ができていなかったところが悔やまれます」

佐藤部長: 「次に安全性が確認されたシステムの部分開放に向け、セキュリティ強化の議論を進めたい。井上マネージャ、専門家W氏とともに内容検討してくれ」

井上マネージャ: 「はい、部分開放するシステムについても、従来の対策では不十分です。実は専門家 W氏から事前に提案をもらっており、それに基づき、多要素認証の導入、VPN機器の代替機への交換、管理者アカウントの強制リセットなど、全面的な強化策を策定しました。ただし、時間との闘いもなるため、段階的な実施が現実的です」

専門家W氏(Web会議にて): 「特に、パスワードの強制リセットは、全社員のPCのリセットと合わせて、クリーンな環境からの再始動を意味します。また、サービス再開後は従来の監査体制よりも強化し、セキュリティ監視を継続的に行うことが重要です。例えば今回でいけば、原因となる脆弱性管理の強化があり、検知ができなかったのでEDR導入、CSIRT構築やSOC利用などがあります。ただし、これらは時間がかかるものですので、段階的に実施することが重要です」

佐藤部長: 「EDRやCSIRTですね。つまり、『今後、異常があればすぐに検知し、自社で対応できる体制を確立する』ということですね。その費用対効果も検討します。部分開放の条件として、その強化策をできる範囲を定義して反映すること。そして、その実施状況も安全証明の対象とすることをW氏と宇野マネージャで徹底するように進めてください」

井上マネージャ: 「承知しました。部分再開を見据えて再発防止がわかるように、検知の見逃し、ログの設定期間や脆弱性の存在問題やアクセス制限などの運用問題への対策などを強化していきます。我々の最終ゴールは再発防止策の確立ですのでW氏も引き続きご協力をよろしくお願いします」

第五章 サービス再開前の圧力と広報戦略

技術チームが戦う裏で、広報は、情報というもう一つの戦場に立っていた。

広報担当役員は担当者が帰ったあとで、一人デスクで、担当者には見せない表情とともに深くため息をついている。背後のホワイトボードには「事実のみ」「統制窓口」とメモがある。部屋の時計は午後7時45分を指している。

ドアが開き、苛立ちを隠せない表情の事業担当役員が入ってくる。

事業担当役員: 「...広報、まだやっているか。顧客からの圧力で頭がどうにかなりそうだ」

事業担当役員: 「さっき、朝の報告した顧客と別で大口顧客のX社から連絡があった。『サービス再開の具体的な目処がないと、契約の解除を検討せざるを得ない』と。顧客先まで担当営業とともに謝りにいったが謝りしかできない」

広報担当役員: 「その件は把握しています。しかし、技術チームは今、侵入経路の解析とクリーンな復旧に全力を尽くしている。現時点で復旧のタイムラインを約束することは、絶対にできません」

事業担当役員: 「わかっている!だが、顧客は『最善を尽くしている』だけでは納得しないんだ!我々は何か具体的なアクションを伝えなければ、失うものがでてくる」

広報担当役員: 「だからこそ、今は『透明性』を守り抜く時です。曖昧な期日を公表し、それが守れなかったら、失うのはX社だけでなく、会社の信頼の全てになります。社長の方針は『攻めの信頼獲得』、つまり誠実であることです」

事業担当役員が、ハッとさせられ、姿勢を正す。広報担当役員が、テーブルの公表文案のコピーを指す。

事業担当役員: 「...そうか。今は、技術的な復旧速度よりも、公表内容の誠実さか。私が現場に伝えきれていなかった。改めて不備をなくすために現場を回り説明しよう」

広報担当役員: 「私は引き続き統一窓口でメディアと一般の顧客の対応を続けます。事業担当役員は、X社のような重要顧客への個別対応に徹してください」

事業担当役員: 「わかった。この戦い、対外的な最前線は広報と事業が中心となって乗り切ろう」

広報担当役員: 「問答想定集の追加が必要ですね。明日、協力して進めましょう」

事業担当役員:「了解。では、お互い今日は切り上げよう」

データロスト、情報漏洩の可能性、そして顧客からの圧力。誠実さを唯一の武器に情報統制を堅持した社長は、ついに復旧作業にGOサインを出す。だが、失われた信頼を取り戻す戦いは、これからが本番だった。

************

★本資料の学びのポイント

・透明性と誠実さ:曖昧な回答は信頼を損なう。事実のみを共有

・FAQとテンプレート:顧客対応の標準化で混乱を防ぐ

・損害賠償対応:法務部と連携し、統一見解を提示

・再発防止策の発信:謝罪+改善策提示で信頼回復

次回は、【漫画】ランサムウェア攻撃対応の裏側④|サービス再開編