【漫画】ランサムウェア攻撃対応の裏側② 初動対応編

はじめに

•本記事は前作『【漫画】ランサムウェア攻撃対応の裏側① 発覚対応編』の続編となります。

本ストーリーは「架空の企業・登場人物」で構成しています。

挿絵として使用している画像は、Microsoft 365 Copilot(AI)で生成したものです。作画のクオリティよりも、シナリオの「専門性」と「リアリティ」を最優先して現場で判断を迫られるリアルな流れを再現しているため、複雑な構成になっています。この点は、一部の画風が不安定に見える点と大げさな発言とともに、あらかじめご容赦ください。文字だけでは伝わりにくい現場の緊迫感を、少しでも補えれば幸いです。

事件発生からの経緯や会議は、発覚対応編を前提に以下のシナリオが進んでいますので未読の場合は、これらを一読いただき後、お楽しみください。

登場人物

田中社長:

成功体験豊富な主人公。

Weサービス会社ABCXYZの社長。情熱的で行動力があるが、ITは専門外。

広報担当役員:

広報・マーケ担当

本件では窓口と情報管理対応

事業担当役員:Webサービス事業責任者

本件では顧客対応

管理担当役員:

管理業務責任者

本件では社員や株主対応

法務部長:

本件では法律に関わる対応

社外弁護士と連携

佐藤部長:

システム部部長

責任感の強いシステム部長。

技術的な知見と危機意識を併せ持つが、普段は経営と現場の板挟みになっている。

井上マネージャ:

システム設計・構築責任者

本件では解析を担当

宇野マネージャ:

システム運用責任者

本件では復旧を担当

外部専門家A:

インシデントハンドリング専門家

国の事案や大手組織での第三者委員や最高情報セキュリティアドバイザー経験をもつ

外部専門家Y:

フォレンジック専門家

本件では解析担当。CISSP、CEH保持・元警察でのフォレンジック捜査官

外部専門家W:

脆弱性対応専門家

本件では安全確認担当。CISSP保持・脆弱性診断やペネトレーションの資格も複数保持

第一章 「不正アクセス対策本部キックオフ」総力戦開始

日時: 10月3日 17:00

場所: 大会議室

参加者: 田中社長、佐藤部長、広報担当役員、事業担当役員、管理担当役員、法務部長、

井上マネージャ、宇野マネージャ、専門家A氏

発覚から8時間。社長を本部長とする対策本部が設置された。この会議では、身代金不払いと解析優先という、会社の命運を左右する最初の方針が決定される。

シーン1:体制の発表

広い会議室に、疲れと緊張が入り混じった顔で役員と担当部長が着席。ホワイトボードには「不正アクセス対策本部」と大きく書かれている。田中社長が立ち上がり、全員を見渡す。

田中社長: 「17時になりました。これより、当社の規定に沿い、ABCXYZ株式会社の重大インシデントに対応するプロジェクトの『不正アクセス対策本部』の第1回会議を開始する。本部長は私、田中が務めます」

田中社長: 「まず、この危機に対応するための体制を発表する。私と佐藤部長で決定した。佐藤部長、説明を」

佐藤部長: 「この戦いは長期戦が予想されます。現場業務の維持も考慮し、各機能に正副2名体制を敷きます」

佐藤部長: 「窓口・広報は広報担当役員とサブ1名。顧客フォローは事業部担当役員とサブ1名。株主・社員フォローは管理担当役員とサブ1名。法務・行政担当は、法務部長と社外弁護士で連携して行っていただきます。2名体制なのは、専門家からの助言によるものです」

佐藤部長: 「解析・復旧・対策は私が統括し、井上マネージャ、宇野マネージャに実務リーダーを命じます。専門家チームにアドバイザーとして参画いただきます」

田中社長: 「以上が、我々がこの戦いに勝利するための布陣だ。各自、責任の重さを自覚してほしい」

佐藤部長:「事業用サービスはすべて停止しましたが、社内システムは事業用と全く別のデータセンターとクラウドで隔離しています。そのため、メールや会社のホームページは問題なく動いており、外部との通信も可能です」

シーン2:専門家からの進言①(体制維持・長期戦)

専門家A氏が、静かに手を挙げて発言。

専門家A氏: 「体制図は完璧です。ですが、最も重要なのはその『運用』です」

専門家A氏: 「これはスプリントではなく、マラソンです。『なんでもすぐにやれ』という焦りがキーマンの疲弊を招きます。サブ担当の役割は『手伝い』ではなく、メイン担当を『強制的に休ませる』ことです。また、その下の部下も同様です」

田中社長: 「覚悟はできてきた。管理担当役員、サブ担当と連携し、全体的な労働管理をフォローしてくれ」

シーン3:専門家からの進言②(説明責任)

専門家A氏が、手元のノートPCを指しながら続ける。

専門家A氏: 「我々は将来、必ず『説明責任』を問われます。『いつ、何を判断し、どう対応したのか』を時系列で報告する必要があります」

専門家A氏: 「全ての会議で議事録を正確に記録してください。技術チームは、全ての操作ログと作業時間を記録してください」

法務部長: 「承知しました。記録のフォーマットを直ちに作成し、共有します」

シーン4:専門家からの進言③(進め方の原則)

事業担当役員が、焦った様子で口を挟む。

事業担当役員: 「肝心の復旧だ!サービスが止まっている!」

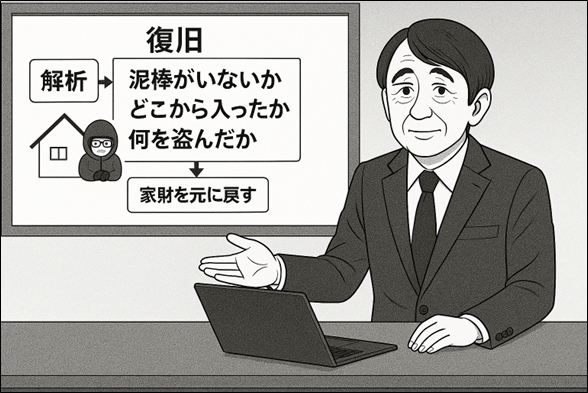

専門家A氏: 「『復旧』のために、まず『解析』が必要です」

専門家A氏: 「家が泥棒に入られました。まずやるべきことは何だと思いますか?」

専門家A氏:「『家の中にまだいないか』『どこから入ったのか』『何を盗んだのか』を確か

める事です」

専門家A氏:「調べずに片付ければ、また同じ被害を受けます」

専門家A氏: 「調査せずに復旧すれば、再び全てを破壊されます。時間がかかることを覚悟してください」

専門家A氏:「インシデント対応の国際的な標準(例 米国の国立標準技術研究所)でも、『復旧』は“最後”です。先に必ず『検知』と『対応(=解析)』が求められます。攻撃者が残っていないか、何を盗まれたかを特定せずに復旧すれば 、再び壊されます」

専門家A氏:「また、顧客のログイン情報も情報漏洩前提で動きますので、利用サービス全般で顧客が利用しているアカウント情報でパスワードがすべてリセットしてサービス開始をします。再開示の利用では顧客に改めて登録する必要があります」

専門家A氏:「顧客がここでのアカウント情報と同じものを他サービスでも利用している場合、銀行口座やSNSが乗っ取られる危険(いわゆる二次被害)があります。そのため、今動かなければなりません。パスワードリセットの強制は、顧客を守るための絶対条件です」

事業担当役員: 「あー、わかった。二次被害防止は重要だ。顧客の連絡先情報はあるので個別に連絡は可能だ。ただ、連絡する内容や対応は決めておかないとならないので、広報担当役員と法務部長、協力をお願いします。決まり次第、動いていきます」

広報担当役員と法務部長がふたりとも、頷く。

田中社長:「それでは、顧客アカウントの強制リセットとして方針を決定する」

シーン5:専門家からの進言④(外部連携)

専門家A氏が、法務部長に向き直る。

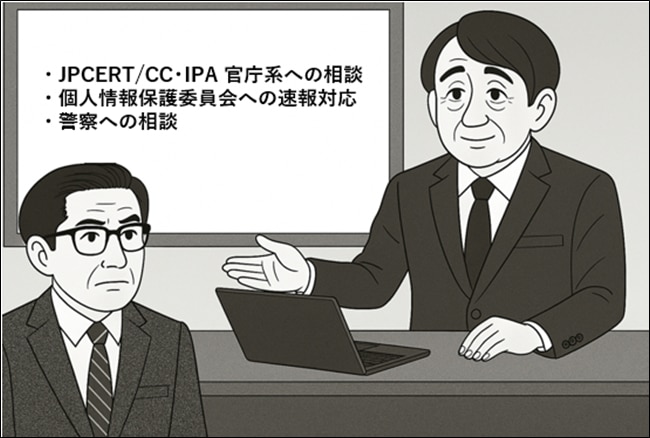

専門家A氏: 「インシデントにつき、JPCERT/CC及び必要な所轄官庁への相談を行ってください。相談の日時は記録しておいてください」

専門家A氏: 「重要なこととして、顧客の個人情報漏洩の可能性があるため、個人情報保護法の領域です」

専門家A氏:「可能性でも個人情報保護委員会へ3日~5日での速報提出が必要です。速報の準備を開始してください」

専門家A氏: 「本件は明らかな『不正アクセス(犯罪)』です。警察への相談も、被害の公的記録と捜査協力を得るために不可欠です。警察のサイバー犯罪対策課と相談・連携する準備もお願いします」

法務部長: 「承知いたしました。直ちに着手します。法務対応は、社外弁護士と緊密に連携します。特に専門家とのやり取りの一部を弁護士経由とすることで、『弁護士・依頼者間秘匿特権(ACP)』を確保し、将来の訴訟に備えた調査記録を保護できるといったメリットがあります」

シーン6:現状共有とクロージング

田中社長が会議を締める。

田中社長: 「今日これまでに起きた問題を各担当から簡潔に共有してくれ」

(広報担当「メディアからの問い合わせが殺到している」、事業担当「A社から損害賠償を示唆された」などの報告。これらは別途、顧客・メディア対応編で説明予定)

管理担当役員: 「暗号化されたものは、すぐに復号化はできないのか?」

事業担当役員: 「そうだ、よく、復号化できたなども聞いたことがあるぞ」

専門家A氏: 「極めて困難です。基本的にあきらめたほうがよいです。バックアップから戻すしかありません。ただし、今回の暗号化が既知のランサムウェアによるものであれば、復号の可能性はゼロではありません。しかし、仮に復号できたとしても、顧客情報のような重要データが『本物である(改ざんされていない)』と保証し、『安心できる情報』として説明できるのか、という別の問題が発生します」

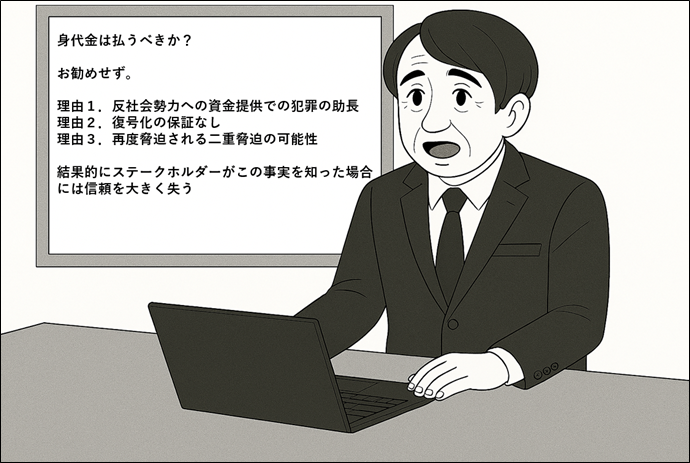

管理担当役員: 「脅迫文への支払いは不要か?」

専門家A氏: 「一切お勧めしません。理由は3つ。反社会的勢力への資金提供、復号化の保証なし、情報公開の脅迫が止まらない可能性。最後のものは、2重脅迫といわれるもので、情報を搾取されていた場合、復号化への身代金をだしてもこの情報を公開するぞと更に脅迫が続くのです」

田中社長: 「対策本部の方針として決定する。我々は身代金の支払いには一切応じない」

田中社長: 「この対策本部会議は、明日以降、毎朝10時に定例開催する。技術定例は毎日16時に実施」

田中社長: 「お客様の信頼を取り戻す戦いだ。各自、持ち場に戻ってくれ。…佐藤部長、井上君、宇野君と専門家のAさん、君たちは残ってくれ。これからの『解析・復旧』の具体的な作戦会議をシステム部の会議室で始める」

それとともにすぐに厳しい顔をした管理担当役員が、田中社長のところに歩み寄り、小声で「のちほど、業績予測の修正についてご相談させてください。株主対応などがあります」と伝えてすぐに離れた。

ついに社長主導の対策本部が発足し、身代金不払いという『断固たる決意』が固まった。この方針は、『自力での完全復旧』という前例のない試練を現場に課すこととなる。

第二章 技術対策会議キックオフ

日時: 10月3日 18:00

場所: システム部会議室

参加者: 田中社長、佐藤部長、井上マネージャ、宇野マネージャ、専門家A氏、専門家Y氏(解析)、専門家W氏(安全性)

【シーン1:チームの合流と役割分担】

広い役員会議室とは対照的な、システム部の会議室。ホワイトボードが壁一面を覆い、ネットワーク図が張り出されている。空気は重く、しかし専門的な熱気を帯びています。

佐藤部長:「本日の会議の進め方ですが、最初に参加者のご紹介のあと、現状を整理します。第一に、被害状況。第二に、VPNの脆弱性が侵入経路である可能性。第三に、ログの保持期間が短いという問題点。この三点を中心に、復旧方針を検討します。それでは、専門家のA氏さん、ご紹介をお願いします」

専門家A氏: 「(一同を見渡し)皆さま、こちらが解析担当Y氏、安全性担当W氏です。ここから彼らが技術支援の中心となります。本日の議題は、システム部からの被害現状と、復旧戦略の初期方針の策定でお願いします。なお、秘密保持契約はメール依頼で進めますので、すでに契約済み前提で動いています」

専門家Y氏(解析): 「Yです。フォレンジック(解析)を担当します。よろしくお願いします」

専門家W氏(安全): 「Wです。復旧環境の設計と、再開時の安全宣言(出口)を担当します」

田中社長: 「(専門家たちに深く頭を下げ)田中です。会社の命運がかかっています。どうか、力を貸してください」

佐藤部長: 「(社長に続き)佐藤です。こちらの体制ですが、私が全体の取りまとめと社長・他部門との調整役を務めます。技術実務は、解析チームリーダーを井上マネージャが、復旧チームリーダーを宇野マネージャが担当します」

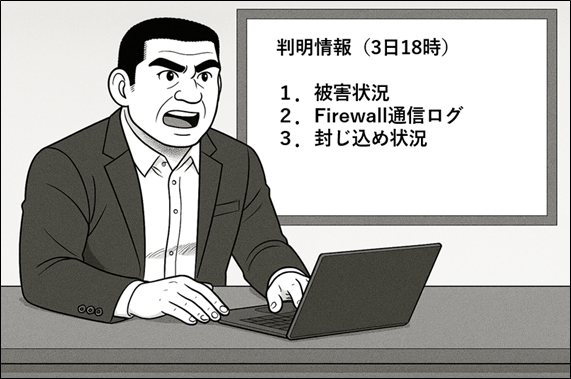

【シーン2:システム部からの現状報告】

専門家Y氏(解析)が「では、まず現状の把握を」と促す。井上マネージャが、緊張した面持ちでPCを操作し、モニターに情報を映し出す。

井上マネージャ: 「はい。18時現在でシステム部が把握している『事実』を報告します」

井上マネージャ: 「第一に、暗号化された被害です。確定したのは、ファイルサーバー、2つの仮想システム基盤(サーバー20台分)、運用管理サーバー群、および運用管理端末です。ただし、これは攻撃者が内部に潜伏していた期間が長いため、氷山の一角の可能性があります。隔離によりインターネット経由で確認ができないため、現地で目視確認していますが、他システムへの被害は現在も確認中です」

井上マネージャ: 「第二に、通信ログ。Firewallにて、海外の不審なIPアドレスとの通信ログを発見しました。ですが…(悔しそうに)Firewallのログ保持期間設定はFirewall内部のディスク上のみの保全指定でしたので、直近5日分しか保持されていません」

専門家Y氏(解析): 「(冷静に)数日分…なるほど。つまり、攻撃者がいつから侵入していたか、このログだけでは追えないということですね」

井上マネージャ: 「(頷き)はい。第三に、現状の封じ込めです。対策本部の決定に従い、データセンター内のシステムはインターネット接続を物理的に遮断。全サービスを停止中です」

井上マネージャ: 「最後に、機器の状況です。対象機器はすべてデータセンター内で管理されています。現在、現地で弊社の運用要員が、サーバラックの前で待機し、目視での状況確認を続けています」

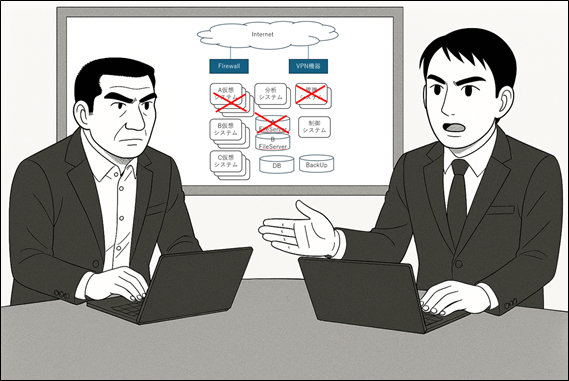

専門家Y氏(解析): 「データセンター内のネットワーク構成図などがあればおみせください」

井上マネージャ: 「はい、こちらです。ただ、これはブロック図で、細かな情報は記載されていません。不明な点があればご質問ください」

専門家Y氏(解析):「図を見ると右側にVPN機器があり、Firewallからの経路以外に外部との接続ができるのですね」

井上マネージャ: 「はい、VPN機器の脆弱性がランサムウェア攻撃で狙われやすいという記事は見ていました。しかし、保守費用が毎年許可されず、Firmwareのバージョンアップができていませんでした。よって、VPN機器からの侵入の可能性が考えられたため、直ちに停止させるとともに、データセンター内でVPN機器上のログを取得する指示は出しています。もうすぐデータセンターからログが送付されてくる予定です」

田中社長(心の声):「…数年却下していた、あの保守費用か。投資ばかり重視しすぎた…!」

専門家Y氏(解析):「最初は、VPN機器の脆弱性を狙い成功して、VPN上に保持されていたアカウントで不正に侵入して、そのあとは、Firewall経由でサイバー攻撃者のサイトと通信をした可能性があります。まずはそのVPN機器のログの到着を待ちましょう」

専門家W氏(安全性):「外部から他にも侵入先がないか、私たちのほうで調べてみますので、データセンターで他に外部と通信できるIPアドレスなどがあれば、教えてください」

井上マネージャ: 「承知しました。このあと、情報をお渡しします」

井上マネージャ:「あと、最初に発見したファイルサーバーは先ほどタクシーでデータセンターから届けられましたがこれです。仮想システムは残念ながら当社の機器ではないため、データセンター内でイメージファイルなどを現地で取得してもらい送付予定ですが、容量がそもそも大きいこと、現場が不慣れなことと、イメージファイルを保存する機器の準備などがあり明後日までかかる可能性があるとのことです。管理システムサーバーは、現在、移動準備を開始したところですので到着は夜中になる予定です」

専門家Y氏(解析):「では、今日はファイルサーバーとVPN機器のログを当社に持ち帰ります」

専門家Y氏(解析):「ファイルサーバーはデータの保全ができしだい返却しますので、そこから復旧を行ってください」

専門家W氏(安全性):「ファイルサーバーのシステム等の復旧は問題ありませんが、どの時期のデータを戻すかは、いつから侵入されたかが把握できてからになりますので、注意してください。ただし、バックアップのデータは最新のデータまでは変更されていないはずですので、その差分は再度処理を利用者の方にお願いするか、ログ等で分かっていれば手動で入れなおすなどが必要です。すべて既存の環境を使わずにクリーンな環境を作って実施してください」

宇野マネージャ:「承知しました。まずは再インストールのソフトウェアを現在準備しているところです。その方針で進めていきます」

専門家W氏(安全性):「一応確認レベルですが、いままで利用していた管理者アカウントは使用せずに新しい管理者アカウントでインストールは行ってください」

宇野マネージャ:「あっ、失念していました。そのとおりに実施していきます」

専門家A氏:「では、現時点での把握と目のまえの方向性は出てきたかと思います。時間勝負なところがありますので、会議はここまでにして、それぞれ分担で進めさせていただければと思います。VPNのログは大きなサイズではないはずですので、そちらにデータセンターから届き次第、私たちに送付してください。また、明日でよいですので、Firewallの通信ログも送付してください」

佐藤部長:「井上さん、宇野さん、よろしいですか?」

井上マネージャ/宇野マネージャ:「はい、現時点は大丈夫で、準備でき次第、ご連絡させていただきます」

田中社長:「復旧にはかなり時間がかかることを理解した。事業担当役員には、システム部による手順の煩雑さとロストデータを減らす努力を伝えて、システム部にプレッシャーをかけすぎないよう釘を刺しておこう」

佐藤部長:「田中社長、よろしくお願いします」

田中社長:「それでは専門家の方々、本当に急な中、スケジュールを作ってわざわざご来社いただきありがとうございました。機器を持ち帰るタクシーは依頼してありますので、もうすぐ当社のビルの玄関に来ると思います。台車に乗せていますので井上がタクシーまでもっていきます。また、明日からもありますが、よろしくお願いします」

このあと、ABCXYZ社および専門家たちは深夜まで対応を行い、突発的な企業の危機に立ち向かっていくのでした。

第三章 第2回技術対策会議

日時: 10月4日 16:00 場所: システム部会議室

参加者: 田中社長 、佐藤部長 、井上マネージャ 、宇野マネージャ 、専門家A 氏、

専門家Y氏(解析) 、専門家W氏(安全性) *専門家のY氏とW氏はWeb会議参加

シーン1:解析結果の報告(侵入経路と攻撃者)

張り詰めた空気のシステム部会議室。

佐藤部長: 「時間になりましたので、第2回技術対策会議を始めます。本日の議題は、専門家側から、昨夜ご依頼したVPNログとファイルサーバーの解析結果報告 、そしてその結果に基づいた復旧の起点(データロスト期間)の確定です。まずは専門家側の解析結果について教えてください」

専門家A氏:「本日、解析担当のY氏とW氏は、早急に結果を出すため集中してもらいたく、移動せずWeb会議での参加とさせてもらいました。昨夜に、井上マネージャからご送付いただいたVPN機器のログと、私たちが持ち帰ったファイルサーバーの解析結果をクロスリファレンスしました。Yさん、結果の説明をお願いします」

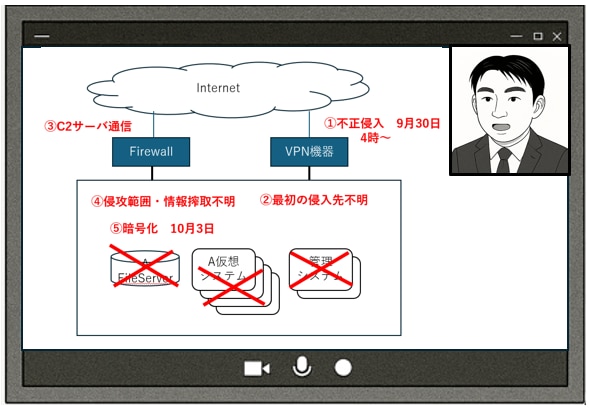

専門家Y氏(解析): 「はい。今から報告する内容は、会議直前になってしまいましたが貴社との連絡手段としているツールでの添付ファイルで送付しましたので、そちらも合わせてご確認ください。結論から申し上げます。侵入経路は、貴社でも懸念していた通り、VPN機器の脆弱性の可能性が非常に高いと推測されます」

専門家Y氏(解析): 「昨夜いただいたVPNログと今朝送付いただいたFirewallの通信ログ(過去5日分)を解析したところ、攻撃者はまずVPN機器の脆弱性を突き、機器内に保持されていたアカウント情報を不正に利用して侵入したと考えられます。また、VPN機器のソフトウェアのバージョンは不正アクセス可能な脆弱性が存在しているものでした。ただし、データセンター内のどの機器に最初にログインしたかは現時点では不明です。残念ながらVPN機器側のログ保持期間は2週間分で、それ以前の偵察活動については追えませんでした」

井上マネージャ: 「(うなずき)我々のほうでも、該当ログを確認しました。ちょうど先月、外部講習含めてインシデント対応訓練をみんなで行い通信ログの解析をしておいたのが役にたちました。不審な通信というのは、本来、VPNでの通信を利用していない未明の4時にログインしているもので、3日前(9 月30日)から、発生していました。これ以上はわからないので、ここから先は専門家の解析でお願いします」

専門家Y氏(解析): 「ご提供のFirewallの通信ログとも一致します。攻撃者はVPNで侵入した後、内部ネットワークに侵攻の拠点を築き、その後は正規のインターネット出口(Firewall)を経由して、外部のC2サーバー(攻撃者の指令サーバー)と通信を行っています。VPN侵入とFirewallの通信のログが揃ったことで、確定とみています。ただし、最近の攻撃は非常に高度なものがあるため、念のため、他のルートの可能性も調査はしていきます」

田中社長: 「(こめかみを抑え)…やはり、あの時の保守費用の不許可の問題か…これは、私の経営判断の失敗だ。今後はセキュリティ投資を怠らないことを肝に銘じよう」

専門家Y氏(解析): 「ウイルス対策ソフトが被害のあったWindows Serverには導入されていましたがなにか、検出はされていませんでしたか?」

井上マネージャ:「実は3日前にイベントはあがっていたのですが、明確なウイルス検出ではなかったため、いつものように『またメンテナンスでの誤検知だろう』と監視チームが見逃していた、というミスがあったことが昨日判明しました。今は佐藤部長からの指示もあり、今年の1月以降のイベント通知を遡って見直し、本件以外にも同様の見落としがなかったかを確認させています」

専門家Y氏(解析): 「(構わず続ける)次に、ファイルサーバーから検出したランサムウェアの検体分析結果です。使用されたランサムウェアの種類から、攻撃者グループを特定しました。我々が『XXXXXXXXXX』と呼んでいるグループです。残っていた脅迫文とも一致します」

専門家A氏: 「このグループは、単に暗号化するだけでなく、データを窃取してから暗号化することで知られています。現在、我々のチームが、このグループが利用するダークウェブ上のリークサイト(情報公開サイト)や情報公開されやすい各種SNSの監視を開始しています」

シーン2:復旧戦略の壁(汚染されたバックアップ)

Web会議上の専門家W氏(安全性)が、復旧担当の宇野マネージャに向けて話をする。宇野氏の表情が険しくなる。

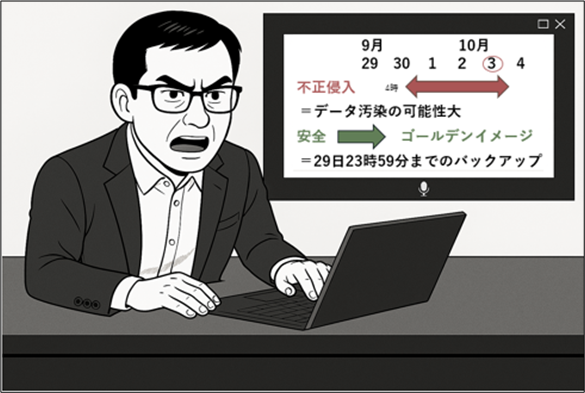

専門家W氏(安全性): 「宇野マネージャ。復旧計画について重大な変更が必要です。侵入日が『3日前』と特定されたため、過去3日分のバックアップは『汚染されている(マルウェアが潜んでいる)』可能性を最優先で考慮しなくてはなりません」

宇野マネージャ: 「なっ…!では、どのデータに戻せと?!」

専門家W氏(安全性): 「安全を期すならば、侵入が確認される4日前のバックアップを『ゴールデンイメージ(信頼できる原本)』として復旧させるべきです」

宇野マネージャ: 「4日前!?(声を荒らげる)この3日間の業務データ…顧客からの受注データや情報のやりとりがすべて失われることになります!現場は大混乱になるぞ!本社システム側に送られたデータも、この3日間で改ざんされた可能性があるということか?」

専門家W氏(安全性): 「(冷静に)お気持ちは分かります。ですが、汚染されたバックアップから戻しても、それが改ざんされていない可能性が否定できません。また、場合によってプログラムならば、復旧した瞬間に、再度ランサムウェアなどの不正なプログラムが起動する可能性があります。すべての努力が水泡に帰すだけでなく、今度こそ全データを失う可能性があります。それでは『安全宣言』を出すことができません。ただ、現実的にはテキストレベルのデータに関しては、全く利用できないわけではありません。失われる期間の情報であっても、貴社で精査して『改ざんがなく安全だ』と確信できる情報だと判断できるならば、追加して利用することを問題ありません。それ以外のファイルについてですが、ファイル情報の日時やファイル名やサイズなども改ざんできますので、ファイルの一覧をみただけでこれは問題ありか無しかを判断することは難しいと考えていただければと思います」

佐藤部長: 「(宇野を制し)…Wさんの言う通りだ。我々の仕事は、動かすことじゃない。安全に動かすことだ。…社長、3日分のデータロストは覚悟する必要がありそうです」

田中社長: 「(目を閉じ、深くうなずく)…わかった。私から事業担当役員に『3日分のデータは諦める覚悟はしろ』と伝える。宇野君、それで進めてくれ」

宇野マネージャ: 「(悔しそうに)…承知しました。復旧手順を再構築します」

田中社長: 「佐藤部長、ありがとう。事業担当役員には、反発承知の上で、データロストを最小限にするために、システム部が『安全性が確信できるデータ』を選別していくことを伝える。最善を尽くしてくれ」

シーン3:対策とネクストステップ

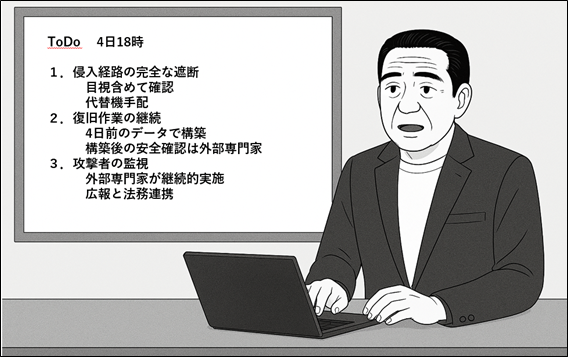

佐藤部長が、プロジェクタに「To Do」を映し出していく。

佐藤部長: 「では、直近のタスクを整理する。 第一に、侵入経路の完全な遮断。井上、問題のVPN機器以外にも同様なものが他システムに存在しないか、ネットワーク図だけではなく、実際に目で見て確認し、存在すればただちに物理的にネットワークから切断せよ。なお、小さなネットワーク機器の場合、電源を落とすとログが消える仕様のものが多いので電源は落とさないようにしてくれ。インシデント演習でも経験したように代替機の手配を急ごう」

井上マネージャ: 「はい。代替機については専門家のWさんと相談し、ファームウェアが最新で、今回とは別方式の認証(多要素認証など)を組み込んで構築します。また、この3日間、対象のVPN経由でアクセスしたPCは念のため隔離しましたのでこれらも構築しなおす予定です」

専門家Y氏(解析): 「併せて、VPN機器から漏洩した可能性のあるすべてのアカウントのパスワードを強制リセットしてください。特に管理者権限のものは最優先です。また、社内システムや外部のサービスで利用しているものと同じアカウント情報であった場合は、それらが不正に使われていなかったか確認するとともに、同様にリセットしていくように指示してください」

専門家A氏:「社内アカウントをおそらく使っていると思いますので、社内システムおよび全社員のアカウントもリセットすることで動いたほうがよいです。ただし、現状、それらが汚染されていないかなどの利用ログやウイルス対策ソフトの利用ログや全社員のパソコンも含めたウイルス対策ソフトのフルスキャンでの安全確認後でお願いします。なお、安全確認であり安全保証ではないです。その時点でできる最善の方法で確認した結果になります。万が一、何かいた場合は、変更したアカウント情報も搾取され利用される可能性があるためです。これは、明日の不正アクセス対策会議で共有しましょう」

佐藤部長: 「第二に、復旧作業の継続。宇野さん、4日前のデータを基に、隔離されたクリーンな環境で復旧テストを開始してくれ 。仮想システム基盤のイメージファイルは、データセンターから届き次第、Wさんに渡してスキャンを依頼する。安全が確認された場所からやり直し、クリーンであることを科学的に証明する』作業です」

専門家W氏(安全性): 「はい。仮想イメージのクリーンナップは我々が担当します」

佐藤部長: 「第三に、攻撃者の監視。専門家のAさん、Yさん、引き続きリークサイトの監視をお願いします。情報が公開される兆候があれば、すぐに広報担当と法務担当に連携します」

専門家A氏: 「承知しました」

佐藤部長: 「顧客情報の漏洩の有無はまだ確定はしていないが、ランサムウェアの犯人グループの手口からして漏洩の可能性が高まりました。また今日わかった内容から、個人情報保護委員会への速報の項目も埋められます。これは今から法務部長と連携しておきます。明日には提出をしないとならないとのことでした」

田中社長: 「(立ち上がり)皆、ご苦労。技術的な道筋は見えた。最も困難な『3日間のデータロスト』という事実は、私が今から事業担当役員には伝えて調整をするが、正式には明日の朝10時の対策本部会議 で、私が全責任をもって全役員に伝える。技術チームは、一切ためらうことなく『安全な復旧』だけを考えて作業を進めてくれ。明日からの社内調整や対外的な対応は、私と役員陣が専念して担う。明日からのこの会議は本来の責任者の佐藤部長に任せるので、専門家の方々、引き続き協力をよろしくお願いしたい」

会議室を退出する田中社長の背中は、重い決断の代償を背負い、初日よりも少し小さく見えた。残された技術チームは、決意を新たに再びホワイトボードに向き合い、深夜までの作業計画を詰め始める。

侵入経路と侵入日が確定した。しかし、その解析結果は、3日間のデータロストという、事業継続の死活問題と顧客への裏切りにも等しい、重い現実を経営陣に突きつけることになった。

************

★本資料の学びのポイント

・封じ込めの徹底:ネットワーク隔離は物理的・論理的の両方で徹底する

・証拠保全の義務:法的対応や保険請求に不可欠。ハッシュ値付きで保全

・個人情報漏洩:個人情報保護委員会への速報は恐れがある場合でも迅速に準備

・外部連携:警察・JPCERT/CCとの連携は企業の信頼維持に直結

参考:

・個人情報保護員会 漏えい等報告・本人への通知の義務化について https://www.ppc.go.jp/news/kaiseihou_feature/roueitouhoukoku_gimuka/

・警察庁 サイバー事案に関する相談窓口

https://www.npa.go.jp/bureau/cyber/soudan.html

・JPCERT/CC インシデント対応依頼

https://www.jpcert.or.jp/form