【前編】パスキーで本当に防げる攻撃、防げない攻撃 ~企業導入で守れる情報と残るリスク~

前回の記事「パスキーとパスワードを知る」では、パスキーの基本的な仕組みを整理しました。今回は、企業導入を前提に、パスキーがどのようなサイバー攻撃に有効か、またどのようなリスクが残るのかを評価します。

企業にとって最も重要なのは、セキュリティ事故による信用失墜を防ぎ、情報を確実に守ることです。本記事では、パスキーがその目的にどこまで貢献できるかを評価します。

パスキーはパスワードをなくすという目的でできたものですが、あわせて「端末の認証」、「クラウドサービスへの不正アクセス保護」と「利便性の向上」が実現できることが特徴です。ここでは、セキュリティの強化面に焦点をあてて、5つの脅威毎に防げる攻撃と防げない攻撃を評価をしていき、最後にまとめを行います。

評価を行う企業像は以下のように想定

500名規模のBtoBの業務を行っているIT企業で、最近フィッシング攻撃で被害がでてしまったことと取引先から多くのセキュリティ向上を求められており、本格的な対策を検討しており、まずは注目されているパスキーの導入を試験的に開始します。

利用者端末のログインはWindows Hello利用として顔認証や指紋認証を使ってもらい、パスキーでMS365 のグループウェアのサービスにも連携をします。社内のシステムは他にはパスキーに対応はしていないが2段階認証のシステムやパスワードだけのシステムが混在しています。

来年からは、ドメイン管理で利用しているADについて現在のオンプレ利用から、パスキー環境で推奨されている1つのEntra IDへの変更を含めて、全社社内システム環境の本格的なクラウド対応を想定しています。セキュリティ面ではフィッシング攻撃対策が一番優先なので細かく評価していきますが、他の主な脅威に対してパスキー導入の有効性を評価して報告が必要となりました。そして有効ではないことには別途対策を実施していく予定です。

脅威の評価は以下の5つに分類。

- フィッシング攻撃

- 脆弱性攻撃

- ランサムウェア攻撃

- 内部不正

- 盗難

フィッシング攻撃の脅威

パスキーは「パスワードを不要にし、フィッシングにも強い次世代の認証技術」として注目されていますので、フィッシング攻撃の脅威から評価をしていきます。

■概要

パスキーは、認証情報を盗むタイプのフィッシング攻撃を技術的に無効化できます。

ただし、認証後のセッションハイジャックには無力な場合があります。

■攻撃の手順から評価

フィッシング攻撃は、利用者をメールやSMSでだまして、偽サイトに誘導させて、アカウント情報を盗むことが手口で、結果としてサイバー攻撃者はそれら情報を悪用してサービス内の情報を搾取していきます。

これを攻撃フェーズごとに表1で評価していきます。

<表1> フィッシング攻撃の攻撃フェーズ毎の有効性

「⭕=パスキーにより防御可能」「❌=パスキーでは防御不可」(以降の表もこの定義)

攻撃フェーズ | パスキーの有効性 |

|---|---|

利用者をメールやSMSでだます | ✖ |

偽サイトへの誘導 | ✖ |

アカウント情報を盗む、それら情報の悪用 | ※表2 |

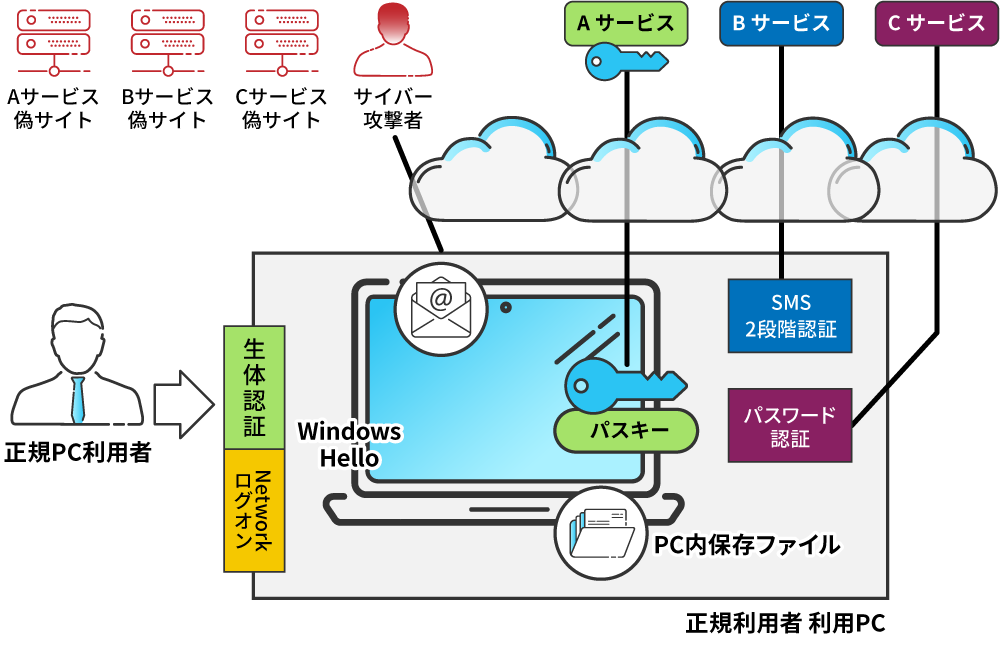

結果的には、フィッシングサイトへ誘導されるところまでは、パスキーは対象外のために防げないので、利用者がメールに騙されてフィッシングサイトに誘導された後の段階で、パスキーがどのように有効かを評価します。ここでのモデルを図1に示します。

Aサービス=パスキー対応のサービス

Aサービス=パスキー対応のサービス

Bサービス=SMS利用の2段階認証対応のサービス

Cサービス=ID+パスワードのみのサービス

誘導後の偽サイト3種類の脅威で評価

一般的なフィッシング攻撃での偽サイト利用手法を①、2要素認証対策の主な偽サイト利用手法を②③となります。

①偽サイトでの情報搾取

偽サイトで、利用者にアカウント情報を入力させて盗み、それを利用する方法

②中間者攻撃

利用者が偽サイトに入力した情報を、攻撃者がプログラムで即座に本物のサイトへ自動入力します。利用者の元に届いたSMS認証コードも同様に中継することで、2段階認証を突破して不正ログインします。

③セッションハイジャック

利用者を本物のサイトにログインさせた後、マルウェアなどを送り込み、ログイン状態を維持している情報(セッションID)を盗み出し、アカウントを乗っ取ります。

この3種類の偽サイトの使われ方と各サービスの情報がどこまで守れるかを表2にしました。

<表2>フィッシング攻撃時の侵入先別・攻撃種類別の有効性

侵入先 | ①単純搾取 | ②中間者攻撃 | ③セッションハイジャック |

Aサービス | 〇 | 〇 | ✖ (※)条件あり |

Bサービス (SMS2段階認証) | 〇 | ✖ | ✖ |

Cサービス | ✖ | ✖ | ✖ |

■有効性

端末が完全に乗っ取られなければ(例:セッションハイジャック)、パスキーの仕組みにより各サービスへのアカウント情報搾取には対応ができます。また、従来の2要素認証以上に強力な認証であることがわかります。

(※)セッションハイジャックは、認証プロセスそのものを攻撃するのではなく、認証後の「ログイン状態(セッション)」を乗っ取る攻撃です。そのため、パスキーによる認証プロセスの範囲ではないために防ぐことはできません。

パスキーを採用すれば、「何もしなくてよい」という意味ではありません。ログイン後のセッションを狙う攻撃や、そもそもフィッシングに騙されてマルウェアをインストールしてしまうリスクは残ります。

■対策

パスキーという強力なシステム的対策と、フィッシングに騙されないための継続的な従業員教育の他に特にセッションハイジャック対策では、セッション有効時間の見直しやマルウェア感染に備えるEDRなどの高度なエンドポイント対策を組み合わせることが、企業の情報資産を守るためにも不可欠です。

脆弱性攻撃の脅威

企業にとって、ソフトウェアによる脆弱性、システムの脆弱性を突いての攻撃で外部に公開しているシステムへ不正アクセスが行われることは信用を落としやすく深刻な脅威です。

この脅威について評価を行いますが、脆弱性の問題というのは一般的にはわかりにくいので、家の防犯を例に説明します。

■概要

パスキーは「最強の鍵」であっても、「壁の穴」自体は防げないため、脆弱性攻撃には無力

■他攻撃との違い把握

脆弱性の問題とパスキーの位置づけについて示します。

認証:玄関のドアの「鍵」です。

脆弱性:壁に開いた「穴」や、鍵のかかっていない「窓」です。

パスキーは「最強の鍵」、でも「壁の穴」や「開いた窓」は防げない。

この「壁の穴」「開いた窓」を狙うのが「脆弱性攻撃」です。攻撃者は、そもそも玄関のドアを通りません。

次にこの「壁の穴」や「開いた窓」を2つの具体例で示します。

1:ホームページなどを公開しているWebサーバーや社外からのアクセス窓口のVPN機器がありますが、常にインターネットの攻撃にさらされており、穴があると侵入され情報漏洩やランサムウェア攻撃などで大きな被害がでています。

2:テレワークや働き方改革等で利用も増えたSIM付きノート端末は、SIMに割り当てられるIPアドレスによっては意図せずインターネット上に公開されたサーバーと同じ状態になることがあります。これが新たな「穴」となり、社内ネットワークへの侵入経路として悪用された事例も報告されています。

結果として表3がそのまとめとなります。

<表3>脆弱性攻撃における侵入先毎の有効性

侵入先 | パスキーの有効性 |

公開Webサーバー・VPN機器 | ✖ |

SIM付端末 | ✖ |

結果として、パスキーは認証の強化であり脆弱性攻撃への対応は対象外であり効果がありません。

■対策

パッチ管理や脆弱性診断などの脆弱性管理(穴を塞ぐ)、WAFやFirewall(不審者が敷地に入れないようにする)といった別の手段となります。

ランサムウェア攻撃の脅威

事業継続の問題にまで発展する大きな被害をだすランサムウェア攻撃に対して、パスキーはどのような面で有効かを説明します。ただし、ランサムウェアの攻撃手口は多いため、ここではいろいろな手口の中の一例を使い、攻撃のフェーズ事で有効性を評価していきます。なお、高度な手口によっては結果が異なる場合があります。

■概要

・ランサムウェアの初期における侵入は防げない

・横展開は防げる場合がある

・連携しているクラウドのサービスの情報は保護可能

・マルウェア対策にはならない

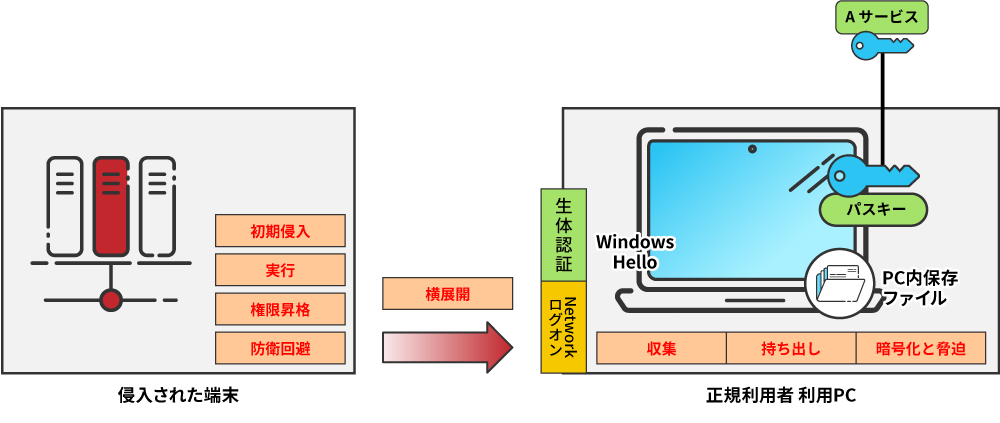

■攻撃手順事の有効性

サイバー攻撃の手順でよく利用されますMITRE ATT&CK®のフレームワークを参考にして攻撃段階で示します。

・初期侵入

サイバー攻撃者はVPN機器等の脆弱性をつくことや、フィッシングメールなどで企業ネットワークに侵入して端末にパスキーに関係なく侵入

⇒ 防げない

・実行

C2サーバーと通信して遠隔操作可能な不正なプログラムを持ち込み、実行。

⇒ 防げない

・権限昇格

Mimikatzなどのツールを使用して、端末内のパスワードハッシュを取得することによってローカル管理者権限やAD管理者権限(以降、2つを合わせて管理者権限)を奪取

⇒ 防げない

・防衛回避

セキュリティ対策ソフトを無効化・停止。

⇒ 防げない(パスキーではないがEDR導入や回避できない別パスワード設定などで対処可能)

・横展開

奪取した管理者権限のアカウントを持つ他の端末を探索し、ログインして侵入を拡大。

⇒ 利用者権限でパスキー連携のログインをしていても、ネットワーク上から別ユーザである管理者権限で且つパスキーが設定されていなければ、利用に制限はありますが利用者ログイン中にログインすることが可能です。

この管理者権限でのネットワークからのログインを許したくない場合は管理者権限でパスキーを設定していくか、管理者権限でログインできないように管理者権限のパスワードハッシュを削除しておく必要があります。

・収集

侵入先の端末から重要なファイルを収集。

⇒ ネットワーク上の共有ドライブ(例 C$)のファイルは認証とは関係がないために防げないが、パスキーが設定されているクラウドサービス内のファイルは防げます。これはクラウドのサービス上で認証が行われるために利用者で認証を受けていない管理者権限でのログインによるものなので、サービス側の認証で通常はじかれます。

・持ち出し

収集したファイルを外部に送信。

⇒ 防げない

・暗号化と脅迫

ファイルを暗号化し、身代金要求の脅迫メッセージを残す。

⇒ パスキーが設定されているクラウドサービス内のファイルは通常アクセスできないので暗号化されない

上記記載の手順を最初の侵入元端末と横展開でのパスキー対応の侵入先端末でわけて示したの図2となります。

<図2>ランサムウェア攻撃手順 Aサービス=パスキー対応のサービス

表4に上記説明での評価を攻撃フェーズ毎にまとめましたが、これはランサムウェア攻撃の手口のすべてを網羅しているのではなく、手口の一例を示したものです。非常に高度な攻撃であった場合は別です。ファイルなどの情報の収集、持ち出しや暗号化・脅迫についてはパスキーと連携したサービス内が対象で守りますが、端末内や共有フォルダ内のファイルは対象外です。

<表4>ランサムウェア攻撃時の攻撃フェーズ毎の有効性

攻撃フェーズ | 行動 | パスキーの有効性 |

初期侵入 | VPN脆弱性やフィッシングで侵入 | ✖ |

実行 | C2通信・不正プログラムの実行 | ✖ |

権限昇格 | Mimikatzで管理者権限奪取 | ✖ |

防衛回避 | セキュリティソフト無効化 | ✖ |

横展開 | 他端末への侵入拡大 | 〇 (※)条件あり |

収集 | ファイルの探索・取得 | 〇 (※)条件あり |

持ち出し | 外部への送信 | ✖ |

暗号化・脅迫 | ファイル暗号化・脅迫文の表示 | 〇 |

結論としては、当社では管理者権限は各端末でパスキー設定していないので、管理者権限を盗られるとネットワークからの横展開による不正侵入はできてしまう可能性が高いと考えられます。

しかし、侵入後にすぐにパスキー連携しているサービスにアクセスして情報収集しようとしても、パスキー連携をしていないアカウントでのアクセスを防ぐため、情報は守れます。なお、侵入後に時間をかけて高度な攻撃が行われた場合はこの限りではありません。

対策としては、横展開が実施されないためにも、管理者権限にもパスキーを設定すること、通常利用しない管理者権限の情報(システムのインストール時にのみ利用した管理者アカウント情報など)のパスワードキャッシュを各端末から抹消しておくようにして利用されないようにすることで被害を抑えられます。また、パスキーはマルウェアを阻止するものではないため、EDRなどのマルウェアに対して乗っ取られない有効なセキュリティ対策は実施してください。

今後、クラウド上で重要な情報を扱うサービス利用において、パスキー連携が可能かは採用判断において重要なポイントとなっていくでしょう。

次回は続編として、サイバー攻撃よりも実際に企業のインシデントで件数が多い内部不正と盗難・紛失に焦点をあてるとともに、ここまでの脅威への評価をまとめて来年のセキュリティ対策案の報告書案を説明する予定です。