ASM(Attack Surface Management)とは?その概要と導入ステップについて解説~

概要

ASM(Attack Surface Management:攻撃対象領域管理)は企業のITインフラやアプリケーションのセキュリティを強化するための新しいアプローチです。本記事では、ASMの概要や実際にどんなシーンで活用できるのか、そしてなぜ ASM が注目されているのかを詳しく解説します。

ASMとは?

Attack Surface Management(ASM)は、現代のデジタル社会において企業の攻撃面を可視化・管理するための手法です。これは、外部(インターネット)からアクセス可能な自社のIT資産を見つけ出し、それらに潜むセキュリティ上の弱点(脆弱性)などのリスクを継続的に検出・評価する一連の取り組みです。

NIST(米国国立標準技術研究所)の定義によると、「攻撃面(Attack Surface)」とは"攻撃者がシステム、コンポーネント、または環境に侵入したり、影響を与えたり、データを抽出したりするためにアクセスを試みる境界上の点"のことです。

また、「外部からアクセス可能である」という点を強調して「External Attack Surface Management (EASM)」と呼ばれることもありますが、本記事ではASMと同じ意味で扱い、特にこの攻撃面については「組織の外部(インターネット)からアクセス可能なIT資産」と位置付けます。

ASMの主な特徴は以下の通りです。

- 情報システムを管理する部門が把握していないIT資産を発見できる。

- 設定ミスなどにより、情報システム部門が想定していない外部からアクセス可能なIT資産や社内システムを発見できる。

- キャンペーン活動などに利用するウェブサイトなど、情報システム部門以外が構築・運用しているIT資産を発見できる。

- 企業の合併・買収や地理的な要因によって、本社で一元的に管理できていないグループ企業のIT資産を発見できる。

- IT資産に存在する脆弱性を発見できる。

※ ただし、リスク評価は外部から確認できる情報のみを用いるため、脆弱性が存在する「可能性」の検知にとどまる点に注意が必要です。

なぜASMが注目されているのか?

DXの進展により、ITインフラがビジネスや社会活動に深く浸透する一方、サイバー攻撃の脅威も年々深刻化しています。

2021年には、徳島県の病院が攻撃を受け、診療停止に追い込まれた事例もありました。従来のIT資産管理では、現場で使われていても申請されていない資産や管理部門が把握しきれてないIT資産が存在してしまっていたといった課題があります。また近年では、NICTの観測でも全パケットの約55%が偵察目的とされており、企業のIT資産は常にスキャンされている状況です。

※攻撃の初期段階では、インターネット上の公開情報や脆弱な資産を調査する「偵察」行為が行われるのが一般的です。

ASM(Attack Surface Management)は、こうした現実に対応し、攻撃者の視点となる外部から自社のIT資産を可視化し、未知の資産や潜在的なリスクを事前に発見・管理・特定できる手法として注目されています。

ASMのプロセス

ASMは、主に以下の3つの段階で実施されます。

- 攻撃面の発見(インターネットに公開されているIT資産を見つける)まず、自社の組織名から関連するドメイン名(ウェブサイトのアドレスなど)を特定します。これは、公開されているウェブサイトの情報や、WHOIS(ドメイン名やIPアドレスの登録情報を調べる仕組み)といったサービスを利用して行われます。次に、特定したドメイン名から、DNS専用ツールを使って、関連するIPアドレスやホスト名の一覧を取得します。

- 攻撃面の情報収集(見つけたIT資産の詳細な情報を集める)発見したIT資産について、その種類(OSやソフトウェア)、バージョン、インターネットに公開されているポート番号(利用できるサービスなどを示す番号)といった詳細な情報を集めます。この情報収集は、調査対象のシステムに負担をかけないよう、ウェブページの表示など、通常のアクセス範囲内で行われるのが一般的です。

- 攻撃面のリスク評価(集めた情報からリスクの可能性を判断する)収集した情報と、公開されている既知の脆弱性(セキュリティ上の弱点)情報を照らし合わせ、そのIT資産に脆弱性が存在する可能性を特定します。ASMのプロセスにはリスクへの具体的な対策は含まれませんが、発見されたリスクに対しては、脆弱性管理と同様に、パッチの適用などの対応を検討する必要があります。

上記で説明したASMのプロセスには評価したリスクへの対応を含めていませんが、自社のセキュリティリスクを低減するという観点では、「3.攻撃面のリスク評価」後に、そのリスクに対する適切な対応を行うことが重要です。

リスク対応においては、そのリスクが現実化した場合に発生する可能性のある被害や、修正にかかるコストなどを踏まえたうえで、パッチの適用によるリスク低減や、対策を見送るというリスクの受容といったアプローチをとる必要があります。

ASMの導入ステップ

ASMを効果的に導入し、運用するためには、計画的なアプローチが重要です。

01. 実施計画の策定

ASMを導入する目的を明確にし、具体的な計画を立てます。

■導入目的の明確化

- IT資産管理を強化し、未把握のIT資産を発見する。

- グループ企業や海外拠点のセキュリティレベルを評価し、セキュリティガバナンス強化に活用する。

- 緊急性の高い脆弱性情報が公開された際に、自社のIT資産に該当するかを簡易的に調査する。

- 脆弱性管理を導入する際の初期段階として、サイバー攻撃を受けやすいIT資産を対象とした管理を実施する。

- 外部組織から自社のセキュリティレベル提示を求められた際に、その材料の一つとする。

■調査対象範囲の決定

- 費用や人的リソースに影響するため、自社のみか、グループ企業全体か、またはサプライチェーンなどの取引先企業まで含めるのか、範囲と規模を明確化する。

■運用方法の整理

- 調査の実施頻度を決める(継続的な取り組みが重要)。

- 発見されたIT資産の管理者が不明の場合の対処方法を定義する。

- 攻撃面やリスクが発見された場合の詳細な調査方法を整理する(例:脆弱性診断の活用)。

- 脆弱性が発見された場合の連絡方法を定義する。

- 脆弱性への対応方法(パッチ適用、対策見送りなど)を定義する。

特に、海外を含むグループ企業全体を対象とする場合は、企業間の連絡方法や脆弱性対応の役割分担を事前に整理することが重要です。

■ツールの選定

- 上記の計画とツールの機能を考慮して、ASMツールの導入を検討する。

■概念検証(PoC)の検討

- 机上での検討が困難な場合、少額の費用で試行的にPoCの実施を検討する。

02. 攻撃面の調査と評価

ASMのプロセスである「攻撃面の発見」「攻撃面の情報収集」「攻撃面のリスク評価」を実行します。

■事前準備

- 組織名をもとに、調査対象となる組織が管理しているIPアドレスやドメイン名、関連するドメイン名を洗い出す。

■ASMツールの活用

- ASMの実施はすべて手作業で行うのは難しいため、ASMツールを活用する。

- ツールで発見した攻撃面やリスク評価の情報を可視化し、レポートとして出力する。

ASMを支えるツール

ASMは、その性質上、手作業だけで実施するのは難しく、ASMツールの活用が不可欠です。ASMツールは、組織の外部(インターネット)からアクセス可能なIT資産を発見し、それらに存在する脆弱性などのリスクを継続的に検出し、評価する一連のプロセスを実行するためのツールです。

ツールのタイプ

ASMツールには、主に以下の2つのタイプがあります。

- 検索エンジン型

- ツール提供事業者が独自に収集した情報をデータベースに保存しており、ユーザーはそのデータベースを検索・閲覧します。

- オンアクセス型

- ユーザーが検索を実行するタイミングで、対象のIT資産に直接通信を行い、情報を収集します。

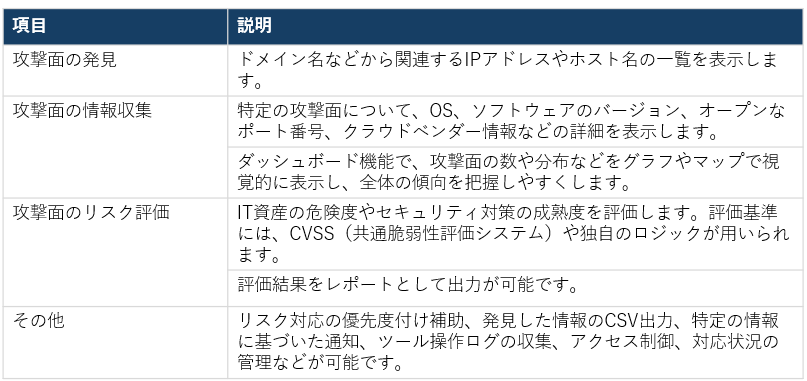

ASMツールの主な機能

また、ASMツールは、攻撃面に関する情報の可視化やレポート作成が可能です。具体的な機能は以下の通りです。

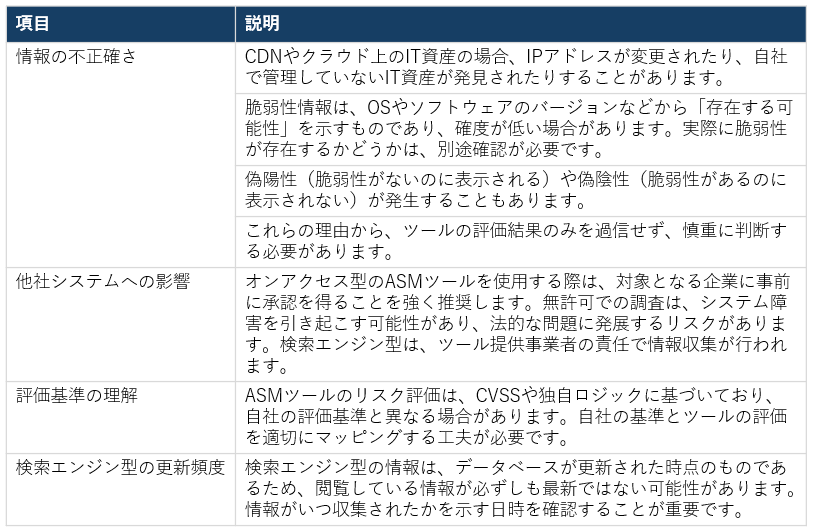

ASMツール活用の注意点

ASMツールを活用する際には、以下の点に留意が必要です。

ASMツールの代わりに、外部事業者がASMの取り組みをサポートするASMサービスを活用することも有効です。これにより、自社に専門人材や時間的余裕がない場合でもASMを実施できます。

まとめ

この記事では、ASM(Attack Surface Management:攻撃対象領域管理)について、その基本的な考え方、導入ステップ、活用を支えるツールに至るまで幅広く解説しました。

ASMとは、サイバー攻撃者と同じ視点に立ち、インターネット上から把握可能な自社のIT資産(攻撃対象領域)を継続的に可視化・管理するアプローチです。これにより、従来は見落とされがちだったり、設定ミスなどにより意図せず外部に公開されていたりする資産を特定し、攻撃被害が発生する前に潜在的なリスクへ先回りして対応することが可能となります。

このようにASMは、サイバー攻撃の脅威が高度化・巧妙化する現代において、組織が自らの脆弱性を正確に把握し、実効性のある対策を講じるために欠かせない手段といえるでしょう。

今後ますます求められる攻撃対象領域の可視化と管理。その第一歩として、ASMを積極的に取り入れ、組織のセキュリティ体制を強化していきましょう。

参考情報

- 【経済産業省】 ASM(Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~(2023年5月23日)

- 【日本セキュリティオペレーション事業者協議会】ASM導入検討を進めるためのガイダンス(基礎編)(2024年11月)

- 【NIST(米国国立標準技術研究所)】SP800-53 Security and Privacy Controlsfor Information Systems and Organizations(2020年9月23日)