Emotet再来!新たな手口にご注意を

Emotet再来!新たな手口にご注意を

以前より流行したマルウェア(コンピューター・ウイルス)であるEmotet(エモテット)を用いたサイバー攻撃が再開され、マルウェアに感染させる手口も従来のものとは変化しています。 今回のニュースレターでは、フューチャーセキュアウェイブで活躍されている若手セキュリティアナリストK氏による、Emotet解析を踏まえた考察についてお届けします。

Emotetの新たな感染手口であるMicrosoft OneNote(ワンノート)ファイルを解析し、どのような特徴を持っているのか解明することで、対策のヒントになりましたら幸いです。

<目次>

目次[非表示]

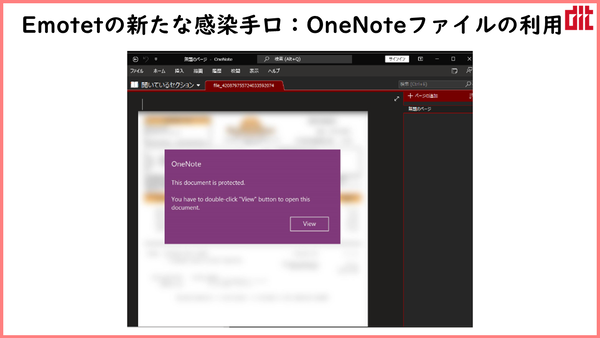

Emotetの新たな感染手口:OneNoteファイルの利用

Emotetを用いたサイバー攻撃は2023年3月に活動が再開され、再開当初は従来通りMicrosoft WordのVBAマクロが悪用されていました。

その後3月15日、Emotetの新たな感染手口としてOneNote(.oneファイル)の悪用が確認されました。

OneNoteを悪用したいわゆるダウンローダ型のマルウェアは2023年はじめに確認されましたが、サイバー攻撃者はまだ対策が十分になされていないと考え、Emotetでの悪用に至ったと推測されます。

OneNoteを開くだけでは悪性のコードは実行されませんが、上記の画像のように ” View ” をダブルクリックする事で実行されます。

この ” View ” を含む図形の下にはwsfファイル(Windows Script Format)が隠されており、” View ”をダブルクリックする事で、その下のwsfファイルが実行される事になります。

それでは少し詳しくみていきましょう。

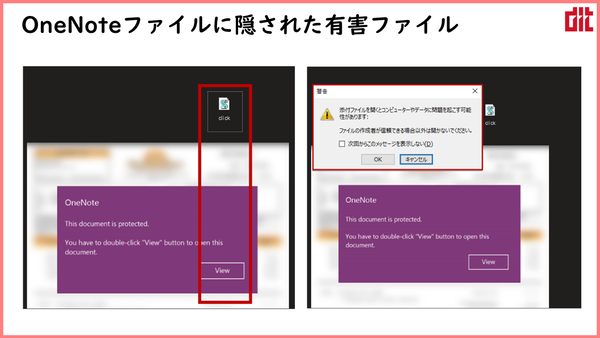

OneNoteファイルに隠された有害ファイル

上記左図は、” View ” の部分をずらすことで、” View ” の下部に隠された有害なファイル(clickファイル)を表示させたものです。

上記右図のようにダブルクリックした際は警告が表示されますが、もし利用者が「次回からこのメッセージを表示しない」を有効にしていた場合は、警告なしに実行される事になります。

上記の ” click ”ファイルが悪性コード(すなわちダウンローダ本体)となります。

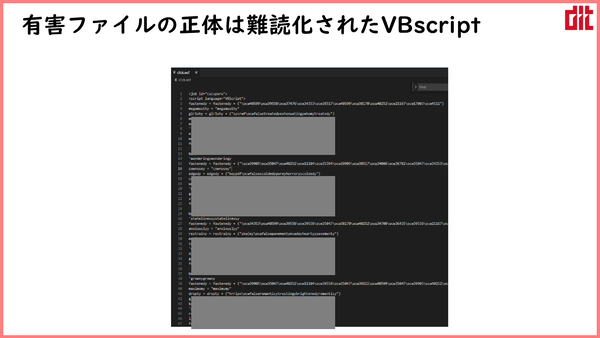

有害ファイルの正体は難読化されたVBscript

悪性コード(有害ファイル)はVBscriptで記述され、そのほとんどは難読化されています。

難読化は暗号化とは異なりますが、人がその文字列を読み取ってもどのような振る舞いをするものか容易に判別できないものです。

サイバー攻撃者は、ウイルス対策ソフト等のセキュリティ・システムからの検知回避や解析防御のために難読化を行います。

セキュリティアナリストK氏は、難読化された文字列にある特徴があることに着目し、難読化解除スクリプトを作成した上で悪性コードに記述された難読化をほどき可視化しました。

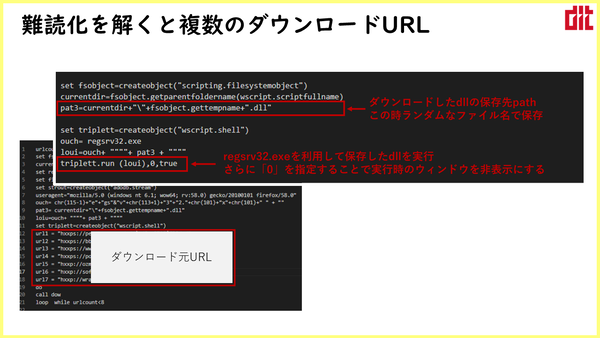

難読化を解くと複数のダウンロードURL

難読化されたVbscript(ダウンローダー)を解くと、なにやらURLが記述されていたことが判明しました。(左下図)

左下図のURL群は、さらなる有害ファイルのダウンロード元となるURL群です。

右上図によると、ダウンローダの挙動は従来通りダウンロードサーバよりdllファイルをランダムなファイル名でダウンロードし、regsrv32.exeから起動する作りとなっています。

その他、難読化されたVbscriptには次の挙動が含まれていることが判明しました。

- 実行時にウインドウを非表示にする(サイバー攻撃者が作成したマルウェアを隠す際に多く使われます。)

- ダウンロード元URLから所定のファイルにデータを書き込む

- 上記のデータの書き込みが150KBを超えた場合、ダウンロード処理を終了

- ダウンロード元URLのひとつが利用不可となったとしても、loop処理によりurlcountが7以下までは別のダウンロードURLからダウンロード続行(urlcountが8を超えた時点で処理終了)

OneNote Emotetへの対策

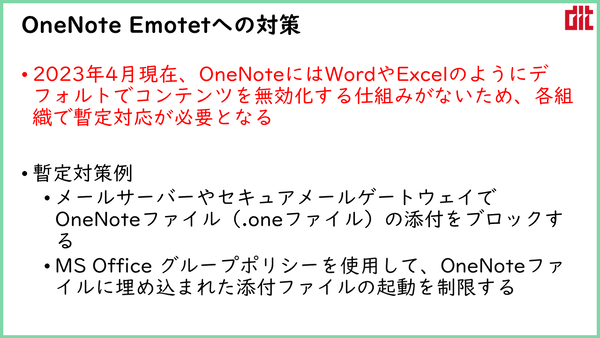

OneNoteを悪用したEmotetは2023年4月現在、ワードファイル(Word)やエクセルファイル(Excel)の様に、デフォルトでコンテンツを無効化する仕組みがありません。

このため、各組織で暫定対応が必要となります。

暫定対応の例としては、次が挙げられます。

- メールサーバーやセキュアメールゲートウェイ装置(Secure Mail Gateway、Email Security Gateway)でOneNoteファイル(.oneファイル)の添付をブロックする

- MS Office グループポリシーを使用して、OneNoteファイルに埋め込まれた添付ファイルの起動を制限する

Microsoftによると、OneNoteに対する対策が2023年4月までに完了する見込みですが、サイバー攻撃者はその隙間を狙って執拗に攻撃を行います。

OneNote悪用Emotetのような新しいタイプの脅威に対応するために、脅威情報やその仕組みをいち早くつかみ、かつ、継続的な対策に活かしていきたいものです。