見えない悪意は芽から摘み取る!環境とリスクの変化に適応せよ!

見えない悪意は芽から摘み取る!環境とリスクの変化に適応せよ!

今回のニュースレターでは、2023年2月3日に開催されました株式会社ラネクシー様主催のウェビナー「悪質化する情報漏えいについての手口と対策」の講演内容を一部リメイクしてお届けします。

高度化・巧妙化するサイバー情勢に加え、新型コロナ感染症の流行は私たちの環境に大きな変化をもたらしました。

テレワーク環境、VPN装置による社内リソースへのアクセス、クラウドサービスの利用など、多くの組織でネットワーク環境や情報のライフサイクルにも変化がみられましたが、サイバー攻撃や内部不正行為も環境の変化に応じた特徴があらわれています。

今回は、情報漏えいなどの内部不正にスポットライトをあて解説していきます。

【ウェビナーURL】*開催済みのウェビナー情報です

さらに悪質化する情報漏えいの手口 ~アナリストが語る悪質手口と対策~

開催日:2023年2月3日(金)

主催:株式会社ラネクシー

共催:株式会社ディアイティ

【終了致しました】

<目次>

目次[非表示]

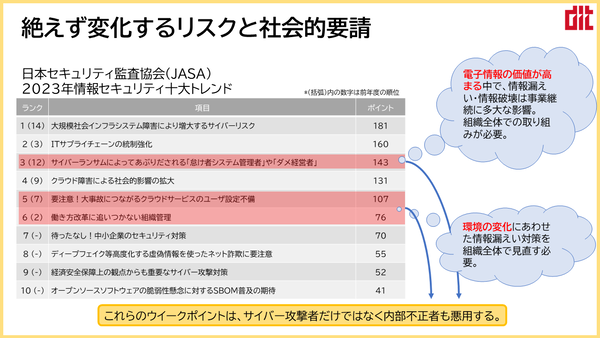

絶えず変化するリスクと社会的要請

弊社コンサルチームもワーキンググループ活動に参画しております日本セキュリティ監査協会(JASA)では、毎年、様々な分野の有識者が集い、情報セキュリティ十大トレンドを発表しています。

2023年情報セキュリティ十大トレンドの中で、3位にはランサムウェア(ランサム攻撃)関連項目がエントリーされました。

電子情報の価値が高まる中で、ランサム攻撃が及ぼす情報漏えい・情報の破壊は事業に多大な影響を与え、長期化する傾向があります。

また、5位と6位にエントリーされた項目では、環境の変化に伴い新たに生じたリスクを示しています。

以上のエントリーはサイバー攻撃者だけではなく、内部不正者が攻撃を行う観点についても対策を考慮する必要が出てきました。

【引用元】日本セキュリティ監査協会(JASA)「2023年情報セキュリティ十大トレンド」

https://www.jasa.jp/seminar/sec_trend2023/

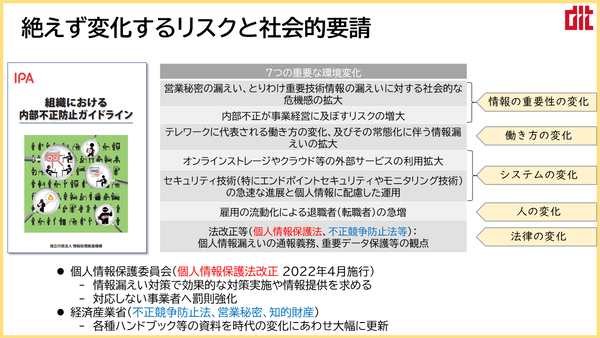

絶えず変化するリスクと社会的要請

情報処理推進機構(IPA)では、「組織における内部不正防止ガイドライン」が5年ぶりに更新されました。

ガイドラインでは、7つの重要な環境変化を挙げ、中でも次の2つの事項では経営者に対するメッセージとして挙げられています。

・営業秘密の漏えい、とりわけ重要技術情報の漏えいに対する社会的な危機感の拡大

・内部不正が事業経営に及ぼすリスクの増大

また、法改正等に伴い、個人情報保護委員会や経済産業省(IPAを含む)では、各種ハンドブックを更新しておりますので、目を通しておきましょう。

【引用元】情報処理推進機構(IPA)「組織における内部不正防止ガイドライン」

https://www.ipa.go.jp/security/fy24/reports/insider/index.html

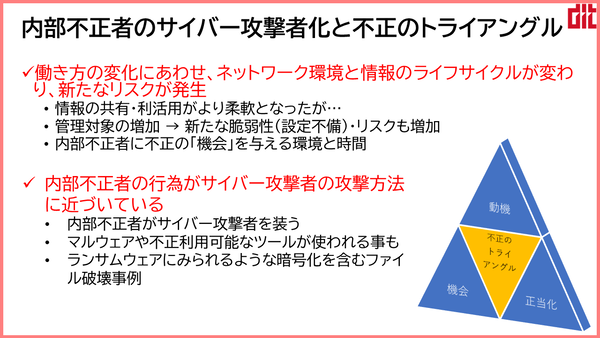

内部不正者のサイバー攻撃者化と不正のトライアングル

働き方の変化にあわせ、多くの組織でネットワーク環境と情報のライフサイクルに変化がみられています。

VPN装置やクラウドサービスの導入などにより、ネットワーク環境や情報の共有・利活用はより柔軟なものになった反面、新たなリスクなどの課題も顕在化しました。

各事例から内部不正者の行為がサイバー攻撃者の攻撃方法に近づいている状況があります。

具体的には、私的アカウントで契約したクラウドサービスの利用や、一般的なツールを悪用し、不正を働くことです。 悪質な事例では、業務ファイルを暗号化・破壊することで業務に影響を与える事例も確認されています。

なぜ、このようなことが起こるのでしょうか。

繰り返しとなりますが、ネットワーク環境と情報のライフサイクルの変化に管理面が追い付かず、脆弱性や設定不備といったウイークポイントが狙われやすいことも一因としてあげられます。

また、働き方の変化やテレワーク環境の充実だけではないかもしれませんが、これらの環境の変化は内部不正の機会を少なからず後押ししているのかもしれません。

サイバー攻撃者が高度化・巧妙化になり、対策を尽くしたとしても、侵入されないと言い切れない情勢となっている中で、サイバー攻撃者は自分が正規の利用者のように装い情報を窃取しますが、逆に内部不正者はそれを利用して乗っ取られた被害者になりきる事例も確認されています。

「不正のトライアングル」という言葉を皆様も聞いたことがあると思います。

脆弱性や設定不備といった管理面のウイークポイントを突き、見えるはずのない情報にアクセスできると「機会」が増え、利用できる「正当化」が生じます。

働き方の変化などで転職機会も増え、情報がその武器になるという「動機」も増えています。

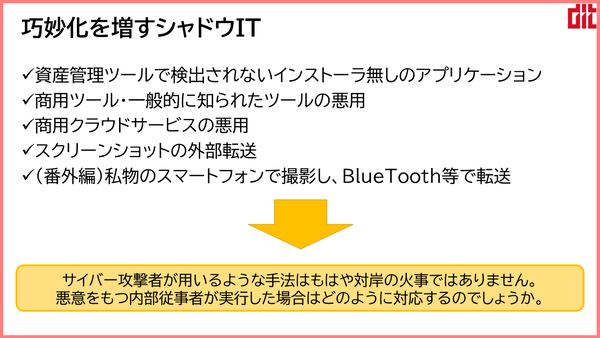

巧妙化を増すシャドウIT

それではどのようなテクニックがあるか具体的にみていきましょう。

・資産管理ツールで検出されないインストーラ無しのアプリケーション

msi形式(Microsoft Windows Installer)を用いて端末にインストールするタイプのアプリケーションでは、インストール時の情報が端末に保存されます。

資産管理ツールはこの情報を用いて検出しますが、ファイルを任意のディレクトリに保存し実行するようなタイプのアプリケーションでは、資産管理ツールを用いても検出されにくくなります。

・商用ツール・一般的に知られたツールの悪用

リモートデスクトップツール、タイムスタンプ修正ツール、端末クリーンアップツールなどが該当します。

また、大手ITベンダーが提供するIT技術者が利用するような管理・検証ツールも、悪意をもって利用することにより、サイバー攻撃と同等の損害や影響を組織に与えることができます。

・商用クラウドサービスの悪用

OneDrive、GoogleDrive、DropBoxといった商用・個人の双方で利用可能なオンラインストレージやメールサービスが該当します。

業務としてGoogleのサービスを利用される組織も多いと思いますが、組織内ネットワークで個人アカウントを用いてGoogleDriveを利用し、業務情報を不正にアップロードした場合はどうでしょうか。

インシデント発生の疑いをもったとしても、その痕跡を端末やログから探しあてることは容易ではありません。

・スクリーンショットの外部転送

Windows OSでは「PrintScreen」「Snipping Tool」等のツールで、デスクトップのスクリーンショット(画面ショット)をjpegやPNGといった画像形式で保存できます。

これらの画像を組織外へ送信や共有をかけた場合も、検出は容易ではありません。

・私物のスマートフォンで撮影し、BlueTooth等で転送

この事例は少し番外編となりますが、誰しもがスマートフォンを保有する時代となりました。

スマートフォンは基本的にキャリアの回線のほか、wifiを用いて通信を行います。

これらの通信を遮断すれば恐れるに足らず…かもしれませんが、スマートフォンに搭載のBlueToothを用いれば、転送可能な数メートル、数十メートルと距離は短いですが、スマートフォンで撮影した画像を外部へ転送することが可能です。

こうしたテクニック群はしばしばシャドウIT(Shadow IT)と呼ばれ、組織側(管理側)が把握していない、従業者が業務に利用しているデバイスやクラウドサービス、情報技術と定義されています。

サイバー攻撃者が用いるような方法を、従事者(関係者)が悪意をもって実行した場合、防ぎきれるのでしょうか。

サイバー攻撃者と異なり、内部不正者への対策については、ルールや仕組み、罰則などを徹底する牽制があり牽制にいかに有効性を持たせるかが重要です。

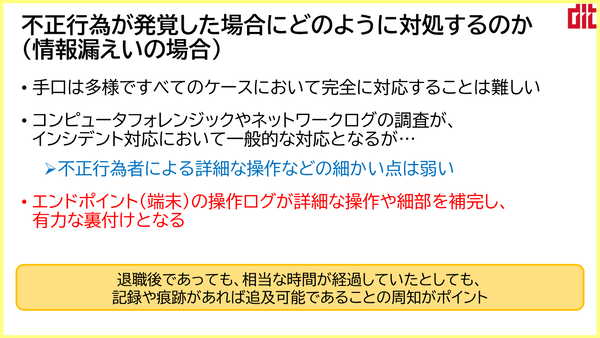

不正行為が発覚した場合にどのように対処するのか(情報漏えいの場合)

情報漏えいなどの不正行為が発覚した場合、まずは証拠保全措置を行った上でコンピューターフォレンジックやネットワークログの調査が実施することが一般的です。

しかしながら、不正行為が行われた時期から相当な時間が経過している場合、端末の痕跡が失われ、その当時のログが残っていないケースもあります。

また、コンピューターフォレンジックやネットワークログの調査は、インシデントの全体像を知る上では有効な方法ですが、不正行為者による詳細な操作記録といった細かい点を解き明かすには十分ではありません。

エンドポイントの操作ログを取得できる製品では、不正行為者の詳細な操作などの細かい点を記録できるため、インシデントが発生した場合の有力な裏付けとなります。

また、操作ログの長期的な取得や定期的なチェックは、不正のトライアングルの成立要件を崩し、不正行為を企てる者の抑止となります。

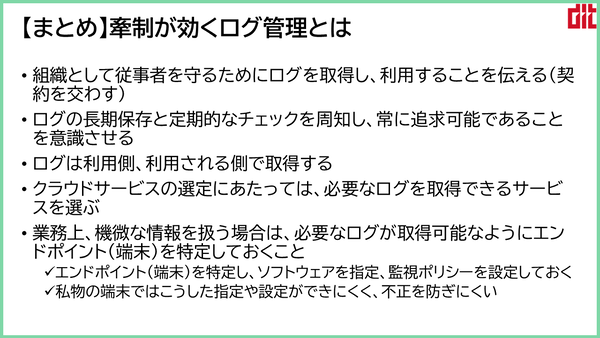

【まとめ】牽制が効くログ管理とは

- 組織として従事者を守るためにログ(操作記録)を取得し、利用することを伝える(契約を交わす)

- ログ(操作記録)の長期保存と定期的なチェックを周知し、常に追求可能であることを意識させる

組織から業務を監視されることも、監視する側もあまり気分の良いものではありません。

しかし、気づくことができないまま、小さかった不正がいつしか大きい不正となり、インシデントや事件として顕在化した場合の事業リスクは計り知れません。

悪意を持つ者が、同じ組織の他者の端末を踏み台にして不正を働く場合もあります。

従事者を守り、不正の機会をなくすためにログ管理を活用していきましょう。

---

- ログ(操作記録)は利用側、利用される側で取得する

- クラウドサービスの選定にあたっては、必要なログ(操作記録)を取得できるサービスを選ぶ

ログ管理は、ログを取得する目的を明確にした上で、目的を達成するためにどの端末(PC・サーバー)やクラウドサービスからログを取得するかを検討します。

もちろん、端末(PC・サーバー)やクラウドサービスではどのようなログが取得できるか、可能な限り明らかにしておきます。

可能であれば、PC(利用側)とサーバー(利用される側)双方のログの取得が望ましいです。

どちらか一方のログだけでは特定が難しかったイベントが、双方のログを取得することにより、イベントの特定が容易になり強力な裏付けとなります。

---

- 業務上、機微な情報を扱う場合は、必要なログが取得可能なようにエンドポイント(端末)を特定しておくこと

機微な情報を取り扱う業務の場合は、業務に利用する端末(PC)は数台に限定するなど特定しておくことが望まれます。

端末を特定しておくことで管理対象を絞り込むことが可能ですし、機微な情報を取り扱う業務に特化したソフトウェアの指定や監視ポリシーの設定がよりし易くなります。

今回ご紹介しましたログ管理の考え方は、サイバー攻撃対策にも活用できます。

インシデントの起点は海の向こう側からだけではありません。

内なる悪意に対しても牽制を利かし芽から摘み取り、ビジネスの大きな森を育てていきましょう。

【関連ソリューション】

【マネージドEDRサービス(CSIRT Cloud with CrowdStrike)】

EDR製品の中で最高峰。サイバー攻撃による不審な振る舞いを逃しません

【クライアントログ解析サービス】

あらゆるネットワークログ、クライアントログの調査を実施

【インシデント対応依頼!】

発生原因、影響範囲、情報漏えい状況の調査が再発防止や対外説明の近道です