ランサム攻撃者はトレントを利用します

ランサム攻撃者はトレントを利用します

今回は、ランサム攻撃グループの動向についてご紹介します。

多くのランサム攻撃グループは何等かの手段で内部ネットワークに侵入後、情報を窃取・破壊します。 窃取した情報は被害組織への脅迫のために様々な方法で保存、拡散されますが、ファイル共有ネットワークの使用も明らかになりました。

<目次>

目次[非表示]

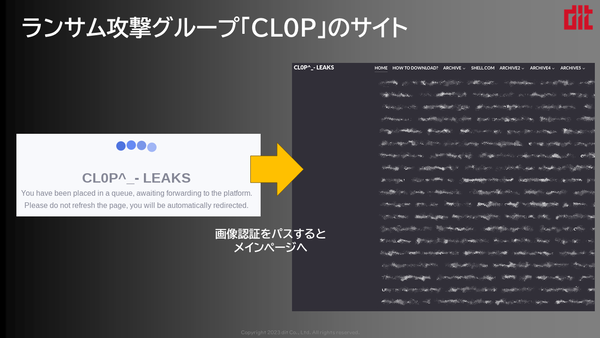

ランサム攻撃グループ「CL0P」のサイト

◆「CL0P(クロップ)」とは

「CL0P」は「LockBit」と同様にRaaS(Ransomware as a Service:ラース)に位置づけされ、サイバー攻撃の実行者へ二重脅迫のためのインフラを提供している古参のランサム攻撃グループです。

ダークウェブ上の「CL0P」サイトの入口は、機械的なクロールや攻撃を避ける仕掛けが設置されています。(左の画像)

仕掛けを進んでいくとメインページが表示され、被害に遭った組織のドメイン名が羅列されています。(右の画像)

「CL0P」は、「LockBit」「Conti」と比較して日本国内ではあまり知られていないグループと思われますが、被害組織の中には日本国内の被害企業と考えられる文字列も確認されています。

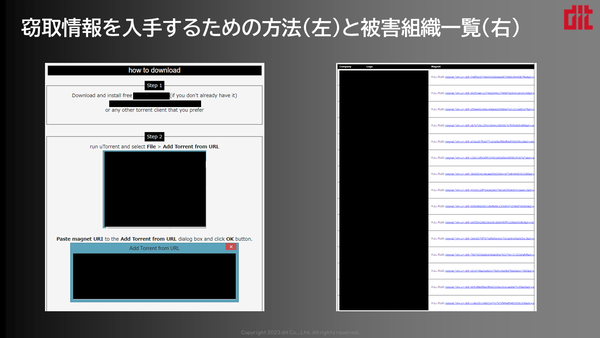

窃取情報を入手するための方法(左)と被害組織一覧(右)

◆「CL0P(クロップ)」はトレントを利用して窃取ファイルを流通させる

多くのランサム攻撃グループでは、ダークウェブ(Tor)上のサイトや、一般のファイル共有サイトに窃取したファイルを保存することで「二重脅迫」を行っています。

攻撃者にとって、ダークウェブ(Tor)上のサイトでは窃取した情報を拡散させるためには速度が非常に遅いというハードルがあり、一般のファイル共有サイトやフォーラムでは、法執行機関により摘発される可能性が高いというリスクがあると分析されています。

「CL0P」について他のランサム攻撃グループとは異なるのは、ファイル共有ネットワークであるトレントを利用し、法執行機関による摘発から逃れながら高速に窃取情報を流通させることで、ランサム攻撃の被害者の心理を揺さぶりをかけているという点です。

トレントに窃取情報が流出すると他者への拡散が早いため、消去することはほぼ不可能と言えるでしょう。

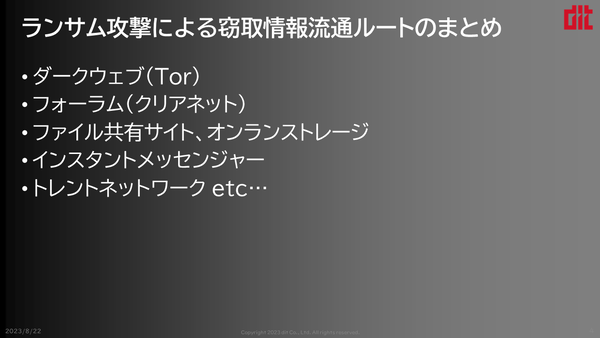

ランサム攻撃による窃取情報流通ルートのまとめ

◆ランサム攻撃による窃取情報流通ルートのまとめ

ランサム攻撃は当然のごとく、私たちセキュリティを守る側にとって大きな脅威である上に、窃取された情報の拡散を阻止することはほぼ不可能という状況に変化しています。

この状況を考慮すると、サイバー攻撃者に内部ネットワークに侵入されないための事前の対策はもちろんのこと、侵入されたとしても攻撃の侵攻を抑止する対策(EDRやDLPなど*)が必要不可欠と言えます。

*:対策の例

EDR(Endpoint Detection and Response):エンドポイント、つまり、PCやサーバなどの端末をサイバー攻撃から保護することを目的としたテクノロジーの総称

DLP(Data Loss Prevention):膨大なデータの中で機密情報や重要なデータを自動的に特定し、データを常時監視・保護する機能。

機密情報や重要なデータの持ち出しや窃取の可能性を検知し、アラート通知・操作ブロックします。

サイバー攻撃のほとんどは海外から行われ、遺憾ながら攻撃の動機を挫くことができません。

私たちにコントロールできそうなものは事前の対策とレジリエンスで、サイバー攻撃者よりも賢く、知見に豊富でありたいものです。