CyCraft | XCockpit EASM / IASM

SERVICE

サイバー脅威監視・リスク管理自動化プラットフォーム

XCockpit EASM / IASM

XCockpit EASM / IASM

・機密性の高いデータを扱う政府機関や金融機関など、高度なリスク管理が求められる組織で採用され、外部/内部の潜在的な脅威を継続的に可視化

・資産の棚卸しと脆弱性特定に留まらず、外部から見たハッカーの視点で脅威を自動評価し、優先度の高い対処すべきリスクを明確なアラートの提示やAIが自動でチケットを起票し、ユーザが対応しやすいよう解決策を提示

・サプライチェーンを含む外部公開資産・内部の認証情報漏洩リスクを特定し、組織の攻撃対象領域全体を漏れなく管理

なぜADが狙われるのか?

Active Directoryはユーザ認証・権限管理・リソースへのアクセスを統括する「組織の心臓」です。

Active Directoryの掌握には、組織ネットワーク全体が攻撃者の手に落ちる危険性が潜んでいます。

昨今の複雑化した環境において、攻撃者は以下のようなActive Direcory内に存在する脆弱なアカウントを突き、

非特権ユーザから管理者へと権限を昇格させ全体を掌握します。

間接的特権アカウント

1つの設定ミスから始まり、複数のアカウントやグループ間の権限の連鎖を辿ることで

非特権ユーザーから間接的に管理者へ昇格可能となるアカウント。

この認識していない「攻撃パス(Attack Path)」が、AD侵害を引き起こす主要な高リスク経路となります。

XCockpit EASM / IASMは、攻撃者視点で外部と内部の両方の攻撃面を管理することで、Active Directory が悪用されたという最悪のシナリオと、それより深刻な被害を未然に防ぎます。

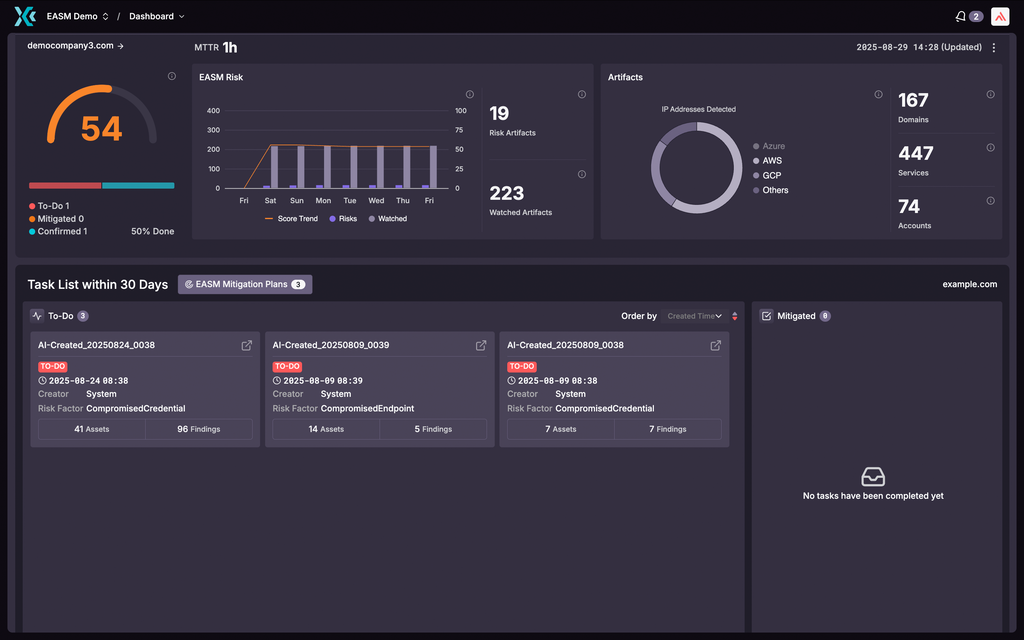

製品概要(XCockpit EASM)

外部に公開されているデジタル資産をハッカーの視点で自動探索し、可視化します。システムの構成要素や個々のコンポーネントを分析、リスク評価モデルを作成し、攻撃者に標的とされる可能性のある情報を特定します。企業は把握していない資産を認識し、潜在的な脆弱点を早期に発見できます。

攻撃者目線で高リスクなシステムを把握

従来の事後対応型の脆弱性管理から、漏えい情報をプロアクティブに検出し、攻撃者が悪用しそうな脆弱性、リスクを網羅的に把握。

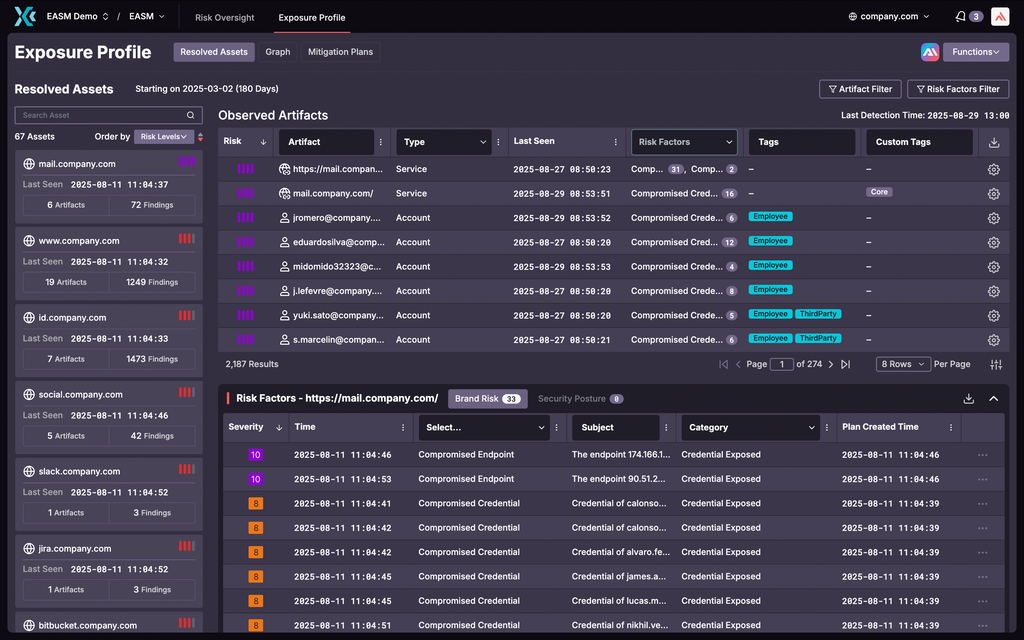

検出リスクの分析、視覚化

検出されたリスクに、資産種別と露出状況との相関性を視覚的に把握します。

包括的な脅威インテリジェンス

リアルタイムのAIレポート活用とダークウェブ情報から、漏洩情報や見落とされた脅威を検出します。

脅威検知から自動チケット起票、解決までを統合

脅威を検知した際に自動でチケット起票し、解決策の構築や管理を効率的にサポートしセキュリティ運用の手作業を削減します。

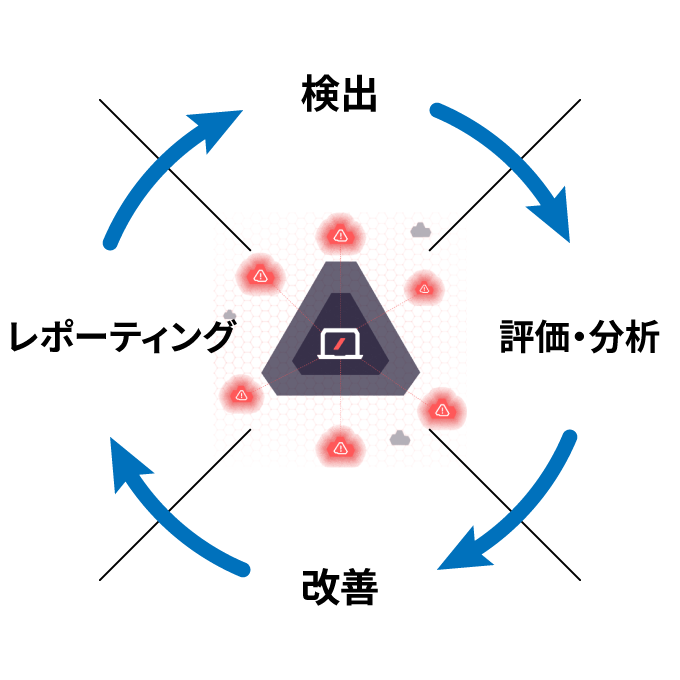

XCockpit EASM サービスの流れ

外部に露呈しているシステムと漏洩情報の相関関係を可視化リスクレベルとデジタル資産種別ごとの情報を提供

検出

ドメイン、IPアドレス、アカウントなどのデジタル資産を識別、検出、リスト化します。

評価・分析

重大度の高い漏えいインシデントを自動的にチケットとして起票し、AIが各チケットごとの推奨対応事項を提案します。

改善

AIにより生成されたリスク概要の解説と視覚化された漏洩情報の相関関係を使用して、重大度に基づいて漏えい情報を分類し、優先順位をつけます。

レポーティング

資産分類、リスクイベントの詳細、チケット処理状況含むEASM概要分析レポートを提供します。

製品概要 (XCockpit IASM)

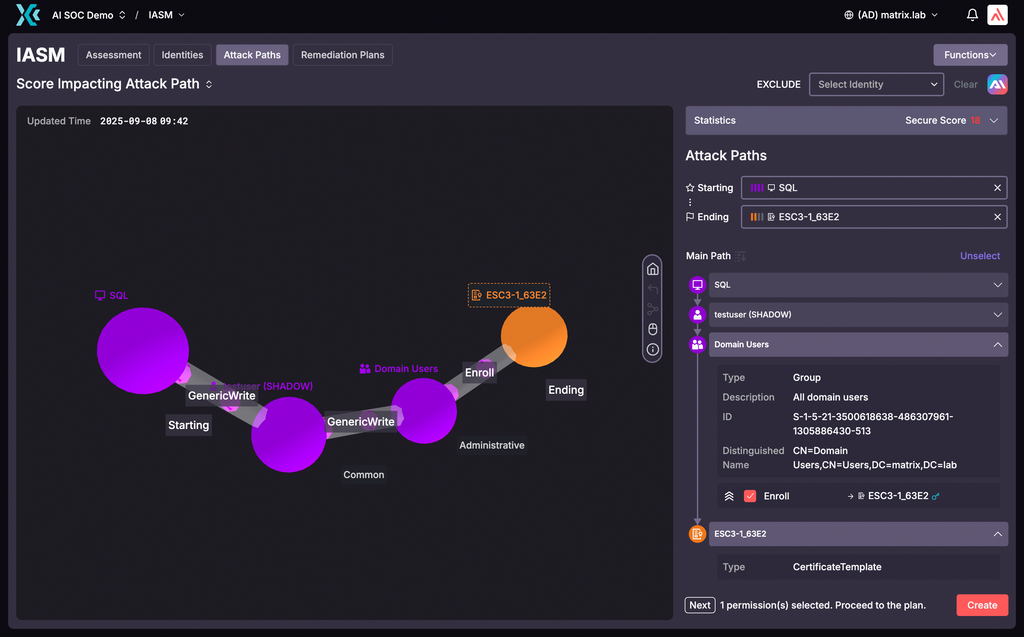

AIを活用したアカウント分析により、攻撃者視点で侵入可能な経路を明らかにし、重要資産までのパスを可視化します。また、特権アカウントや設定ミスに起因する権限昇格のリスクを回避するため、内部攻撃面の早期対処を支援します。

XCockpit IASM サービスの流れ

STEP1

・ドメインに参加している端末を用意しAD情報収集プログラムを実行

・収集結果をCyCraft社クラウドの分析サイトにアップロード

STEP2

・シャドウアカウントの有無、過大な権限付与アカウント等を見つける

・攻撃シミュレーションを行い攻撃パスを洗い出す

STEP3

・現状の設定の安全性を分析

・設定変更の修正スクリプトを自動生成

STEP4

・修正スクリプト実行後、再度スキャンを行い問題を確実に解消するかを確認

・この作業を周期的に繰り返すことでADリスクの改善を行う

XCockpit IASMを用いた弊社提供のADアセスメントのプロフェッショナル解析サービスは下記をご参照ください。

ADアセスメントサービス : https://www.securewave.co.jp/service/ad_assessment

定期的なアセスメント実施の重要性

様々な要因でActive Directory環境は常に変化していきます。組織の成長、ITインフラの刷新、そして絶えず進化する脅威アクターの手法に対し、一度きりの対策では不十分です。

XCockpit IASMによるID診断だけでなく、弊社の独自サービスである「構成診断」や「脆弱性診断」を組み合わせ、多角的な視点からリスクを継続的に評価することで、より強固な組織のセキュリティを築けます。

上記の例ではQ2に総合的なADアセスメント(ID診断・構成診断・脆弱性診断)を実施し、Q4のID棚卸しのタイミングにて

ID診断のみをスポットで実施することを想定。

その他、人事異動・新システム導入・インフラ更改などのAD環境に影響を与えるイベント発生時にスポットで診断を実施。

弊社提供のプロフェッショナル脆弱性診断・構成診断サービスは下記をご参照ください。

脆弱性診断: https://www.securewave.co.jp/service/assessment

CONTACT

万が一のインシデントに備えませんか?

私たちが情報セキュリティをまとめて解決します

ご不明な点はお気軽に

お問い合わせください