ランサムウェア攻撃への対応と説明責任体制の

クライアントの課題・背景

Kグループは、インターネットに接続されたSSL-VPN機器の脆弱性を突かれ、外部からの不正アクセスを受けた。

その結果、Active Directoryを含む複数の内部システムが侵害され、ファイルの暗号化や情報の外部送信といった重大なインシデントが発生。

グループ全体のIT基盤が標的となったことで、迅速な復旧対応と対外的な説明責任が問われる事態となった。

当社の関わり方・提供したサービス

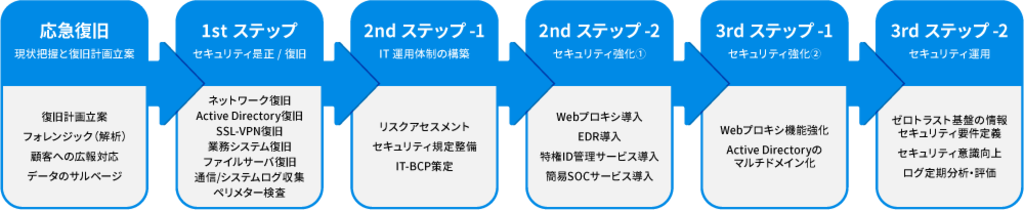

当社は、ランサムウェア攻撃事案の解析に対し、以下のステップで支援を実施した

- インシデント初動対応支援(原因調査の視点提供、外部公開前の判断助言)

- フォレンジック解析(ADサーバ・VPN機器ログなどの網羅的分析)

- 攻撃フローの可視化と脅威分析(偵察→侵入→権限昇格→情報窃取→暗号化)

- ダークウェブ情報やクラウドストレージへの流出の有無調査

- 攻撃対象のリスク評価と復旧優先順位の提示

- 組織的対外説明対応支援(Q&A想定、会見判断支援、各種報告資料整備)

■応急復旧の全体方針

本フェーズでは、ランサムウェア攻撃を受けたシステムに対してフォレンジック(解析)をおこない、脅威の全体像を把握したうえで、社内ITシステムの復旧計画を立案。ネットワーク利用については構成に制限を設け、インターネットアクセスのみ許可。

成果・導入効果

- SSL-VPNを起点とした攻撃の全体像を可視化し、対策優先度の明確化に寄与

- Active Directoryの統制・特権アカウント保護に関する教訓が得られた

- MEGAクラウドストレージへの一部情報流出可能性の判明と対応完了

- 重大な二次被害や継続的脅迫が発生しなかったことにより、事後対応の信頼獲得

- 一連の対応内容と体制を対外的に整理し、説明責任を果たすための資料一式を整備

クライアントのコメント

「単なる技術対応に留まらず、外部公開判断や記者対応まで含めた実践的な支援が大きな安心につながりました。セキュリティの専門家による指摘事項を具体的にシステムデザインに落とし込むための支援が非常に有益で我々だけでは出来なかった。今後もいてもらわなくては困る存在です。」

担当者視点のこだわり・工夫

今回のようなランサムウェア被害では、復旧だけでなく、社会や取引先への説明が欠かせない。そのため、技術分析に加え、説明責任を果たすための体制づくりを意識して支援を設計した。加えて、クラウド経由での情報流出に備えた外部情報調査や、証拠消失への配慮もフォレンジックの中で工夫した。

フォレンジックやセキュリティコンサルからのアウトプットを踏まえた平時と有事の運用を考えた次期システムデザインをお客様の経営層に対してもわかりやすい形でご説明するための情報の提供を心がけた。

業界や企業規模の特徴への適応

グループ会社を多数抱える大規模組織であり、攻撃者が一部拠点から侵入し横展開するリスクが顕著だった。特にAD統制やログの可視化など、グループ一体でのセキュリティレベルの底上げが急務であったため、全体最適化視点での改善支援を実施。

未来視点・読者へのメッセージ

標的にならなくても、攻撃対象にはなり得る。それが現代のサイバー脅威です。VPN機器やADのような基幹インフラの脆弱性は、被害を一気に広げる起点になります。いま求められるのは、「侵入される前提」で備えるセキュリティ戦略です。

RELATION

その他の事例

CONTACT

万が一のインシデントに備えませんか?

私たちが情報セキュリティをまとめて解決します

ご不明な点はお気軽に

お問い合わせください